Dashboards für Entscheider

Für immer mehr Unternehmen ist der ganzheitliche Überblick über die aktuelle Risikosituation und die Informationsdarstellung eine zunehmende Herausforderung. Benötigt werden Management-Views auf die aktuelle Risikolage und deren Änderungen im zeitlichen Verlauf ebenso wie detaillierte Arbeitslisten und Hilfestellungen für anschließende Maßnahmen. Piyush Pandey, CEO von Pathlock, betont, wie entscheidend es ist, dass CISOs und IT-Abteilungen über die richtigen Informationen verfügen, die sie dem CEO oder Vorstand vorlegen: „Nur wenn die CEOs die Bedrohungslage und die finanziellen und geschäftlichen Folgen von Sicherheitsverstößen verstehen, können die Geschäftsbereiche auch das für sie erforderliche Budget erhalten.“

Dies erfordert, dass im Vorfeld in Kontrollmaßnahmen investiert wird, etwa zur Erkennung von Bedrohungen in Echtzeit. „Durch proaktive Analysen sind selbst Unternehmen mit geringeren Budgets in der Lage, ihre größten Risiken zu identifizieren, sodass sie Investitionen und Maßnahmen zur Mängelbeseitigung nach Prioritäten ordnen können. Einen entscheidenden Vorteil bieten hier Executive Dashboards“, erklärt er. Der Fokus liegt dabei auf der ganzheitlichen Betrachtung regelmäßiger, punktueller Parameterprüfungen in Kombination mit Threat Detection in Echtzeit.

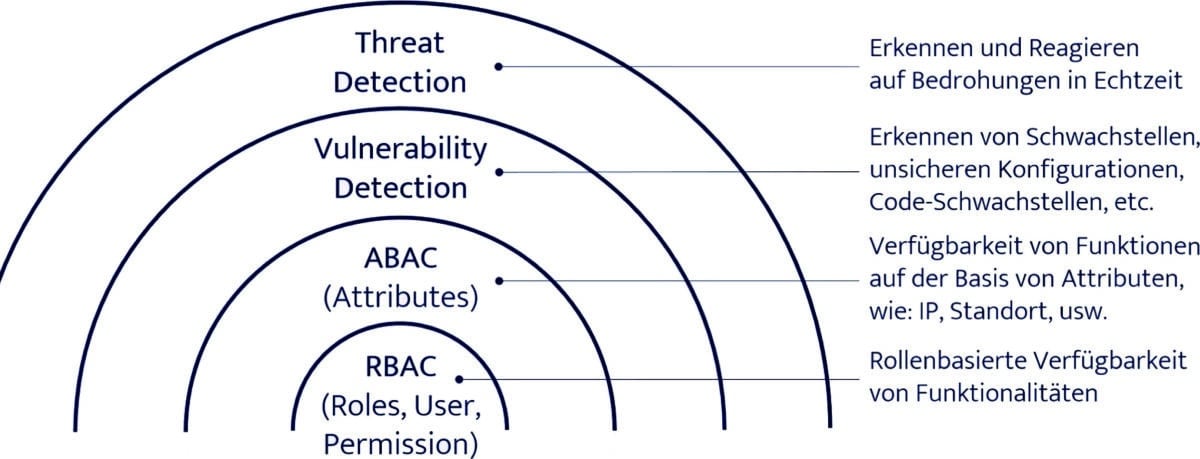

Zunächst eine Verortung der Dashboards im Zwiebelschalenmodell: Ein gutes Rollenkonzept zur Bereitstellung von Funktionalitäten ist Kern eines sauberen SAP-Systems. Darauf aufbauend lässt sich als weitere Sicherheitsbarriere die Verfügbarkeit von Funktionalitäten attributbasiert aussteuern, etwa über die IP-Adresse oder die Uhrzeit des Zugriffs. Erlaubt zum Beispiel das Rollenkonzept zwar einen Zugriff des Users auf technische Zeichnungen, wird dieser bei Zugriff außerhalb der üblichen Arbeitszeit dynamisch blockiert. Als weitere Schalen fungieren das Vulnerability Management, bei dem es um die zyklische Erkennung von Schwachstellen geht, und schließlich die Threat Detection zur Bedrohungserkennung in Echtzeit. Die Pathlock Dashboards sind in diesen äußeren Schalen angesiedelt und stellen deren Informationen zur Sicherheitsabwägung und Transparenz sinnvoll dar.

Dashboard-Strategie

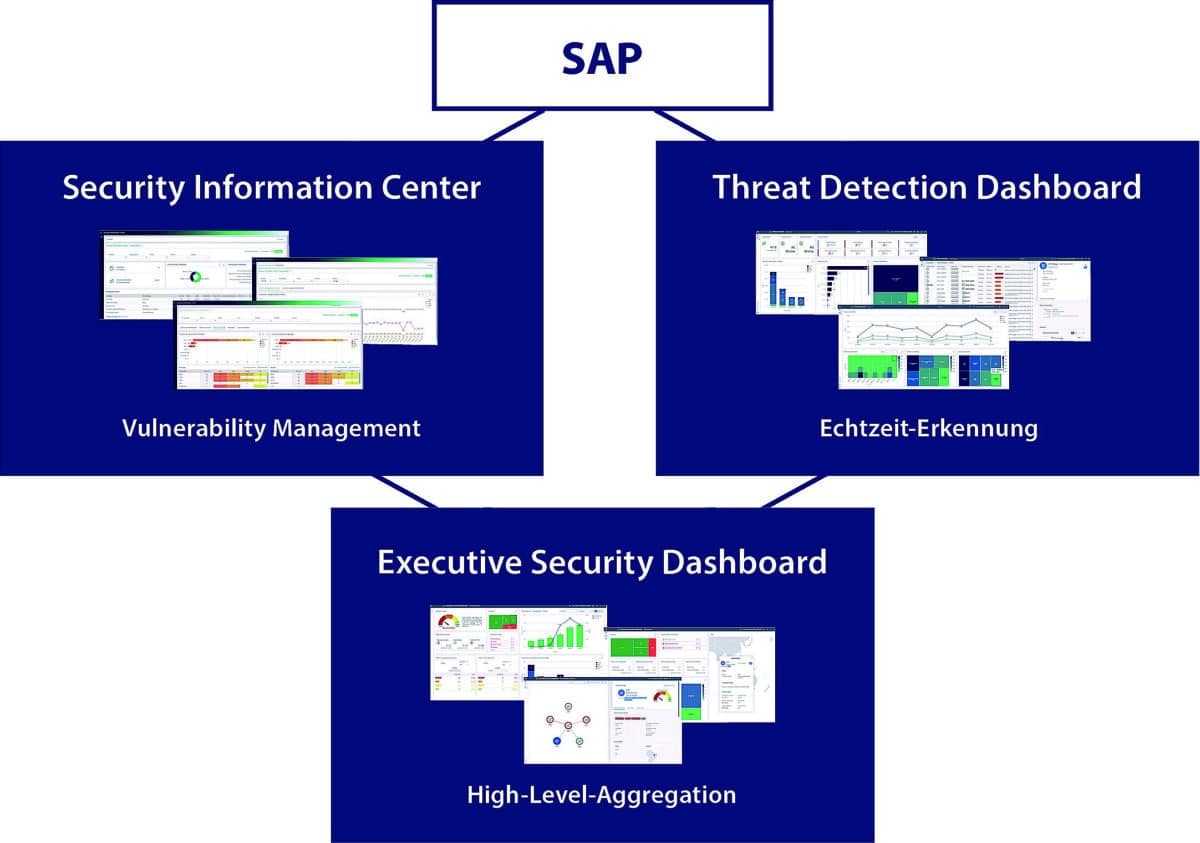

Wie sieht nun eine Strategie aus, um den IT-Bereich SAP zu monitoren und dort mit Dashboards zu reagieren? Dafür gibt es auf der einen Seite das Security Information Center, um das Vulnerability Management, also die zyklische Überwachung, grafisch und visuell dar- und bereitzustellen. Dem gegenüber steht das Threat-Detection Dashboard, mit dem alle Erkenntnisse aus dem Bereich Echt-zeit–erkennung gesammelt und visualisiert werden. Nachgelagert werden die wesentlichen Punkte beider Bereiche zusammengefasst und aggregiert auf Management-ebene im Executive Dashboard bereitgestellt, um für Entscheider einen Überblick über den gesamtheitlichen Sicherheitskontext zu erhalten.

Information Center

Das Security Information Center beinhaltet unser Vulnerability Management. Grundsätzlich ist dem voranzustellen, dass für dieses eine softwaregesteuerte Unterstützung notwendig ist, weil es faktisch nicht machbar ist, alles per Hand zu überprüfen. In diesem Fall ist dies das Pathlock Risk and Compliance Management, mit dem zyklische Prüfungen laufen, sogenannte Auditprüfungen, die verschiedenste Bereiche des Schwachstellen-Managements abdecken. Und mit dem Security Information Center lässt sich auf einen Blick sehen, was diese Auswertungen ergeben haben. Zum Beispiel, ob

es irgendwelche fehlenden OSS -Notes, kritische Konfigurationen oder Lücken in der Überwachung einer SAP-Landschaft gibt. Ergebnisse von Auditausführungen im Zeitverlauf lassen sich als Trend darstellen, um kritische Änderungen der Sicherheitssituation unmittelbar zu identifizieren.

Prinzipiell gibt es die Möglichkeit, beliebig viele Auditpläne einzusteuern, auch für mehrere Systeme und mit frei wählbaren Zeitplänen. Überprüfungen, etwa ob alle OSS Notes up to date sind, können somit wöchentlich oder gar täglich laufen, wenn es um Systeme geht, die einen sehr hohen Sicherheitsstandard haben. Oder man richtet eine große allgemeine Prüfung über alle Systeme ein Mal im Monat ein, je nach eigenem Use Case. Und daraus können sich dann verschiedene Darstellungen ergeben, die man jeweils einzeln oder aggregiert überblicken kann.

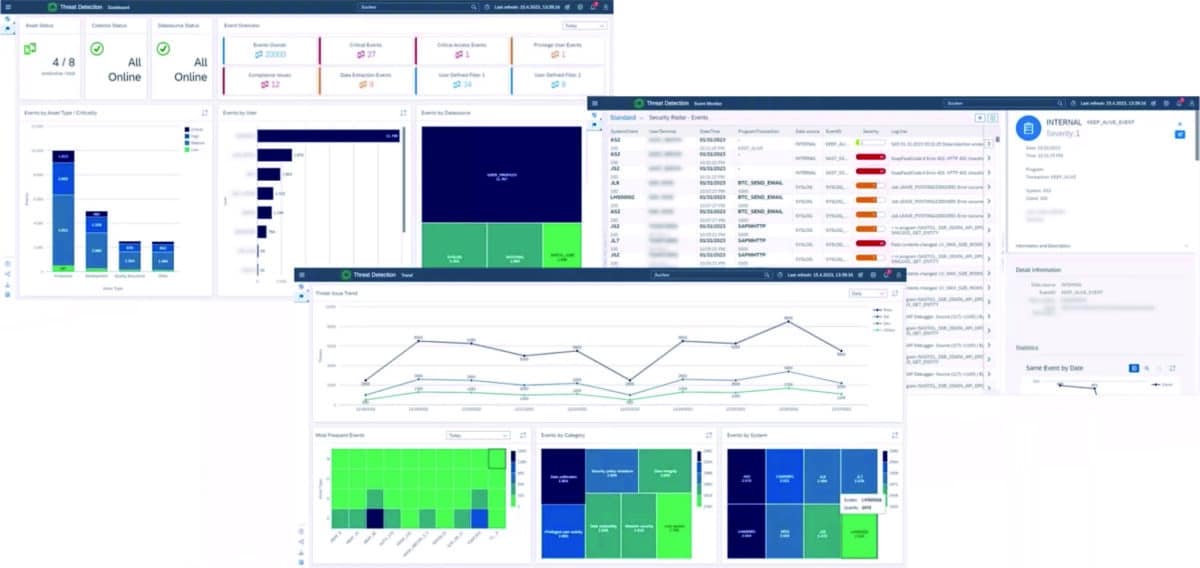

Threat Detection Dashboard – alles im Blick durch hochgradig individualisierbare Ansichten.

Threat Detection

Das Threat Detection Dashboard basiert im Wesentlichen auf einer Sammlung verschiedener Datenquellen, wo Logeinträge geschrieben werden und Korrelationen innerhalb dieser Datenquellen zu erkennen und auszuwerten sind. Das Dashboard dient zunächst dazu, den Zustand der Datensammlung festzustellen: Laufen die Datenkollektoren in den Intervallen, wie sie laufen sollen, senden sie entsprechend Daten und finden sie alle Datenquellen für jedes System? So ergibt sich auf einen Blick, ob die Datenbeschaffung fehlerfrei funktioniert. Dann bietet das Dashboard verschiedene Aggregationen an, um Events zu clustern. Man kann Filter etwa auf einzelne Eventbereiche anlegen, um auf eine bestimmte Systemgruppe oder einen einzelnen Mandanten zu schauen. Verschiedene Datenquellen lassen sich in Bezug auf einzelne User dediziert ansehen, man kann Filter für Critical Access Events hinterlegen, aber auch einen Überblick über das Gesamtdatenaufkommen darstellen: Aus welchen Quellen kommen Daten, von welchen Usern werden sie erzeugt? Wie ist die Kritikalität und Verteilung bezüglich produktiver Development- und Test-systeme, aber auch entsprechend des Schweregrads? Was sind kritische Daten, wie viele kritische Events passierten auf welchen Systemen? Von dort lässt sich direkt in den Eventmonitor des Dashboards abspringen, um detaillierte Loginformationen zu erhalten, korrelative Analysen vorzunehmen und Zusammenhänge zwischen einzelnen Events und Logeinträgen festzustellen. Als weitere Option steht Nutzern des Threat Detection Dashboards die Trendansicht zur Verfügung. Sie zeigt die Verteilung von Events nach Herkunft, Benutzern und anderen Kategorien über einen Zeitraum. Dabei lassen sich weitreichende Individualisierungen in der Darstellung umsetzen, mit allein acht verschiedenen Diagrammen zur Auswahl ist das Threat Detection Board hochgradig auf die User-Bedürfnisse anpassbar.

Drei Dashboards

So bedient das Security Information Center die Security-Adminis-tration im weitesten Sinne, also jeden, der sich mit Audits bzw. der Konfigurationsüberwachung befasst, aber auch zum Beispiel den CISO, der sich ansieht, wie sich Probleme im Verlauf entwickelt haben und ob Audits erfüllt sind. Beim Threat Detection Dashboard sind es eher Security-Analysten, die hier arbeiten und zum Beispiel den Eventmonitor benutzen, mitunter auch Security-Entscheider, die detailliertere Informationen benötigen oder einen bestimmten Trend verfolgen. Mit dem neuen Release von Pathlock kommt nun ein weiteres Level, das Executive Dashboard, hinzu, um die Daten aus der Threat Detection und dem Vulnerability Management zu aggregieren und auf einen Blick darzustellen.

SAP Security Dashboards – maßgeschneidert auf User-Bedürfnisse.

Executive Level

Die wichtigsten Informationen finden sich sofort beim Dashboard-Einstieg: Ist eine Landschaft gefährdet? Wie problematisch ist es? Wie sieht die Systemlandschaft insgesamt aus und wurden Compliance-Kriterien eingehalten? Daneben finden sich verschiedene Trendinformationen: Wie entwickeln sich die Schwachstellen in Bezug auf die Bedrohungen und gibt es da eine Korrelation? Falls ein Aspekt tiefergehend betrachtet werden soll, sind immer auch verschiedene Follow-up-Informationen mit Detailansichten gegeben, etwa zum Patch Level – also spezifischere Informationen, die vielleicht nicht für den CEO, aber für den CIO oder den Infrastrukturmanager interessant sind. Das Executive Security Dashboard bietet zudem Visualisierungen zum Monitoring-Netzwerk: Wie sind die Verbindungen vom zentralen System zu den Managed Systems? Gibt es Verbindungen, die momentan nicht funktionstüchtig sind? Diese sind dann durch eine rote Linie gekennzeichnet, wobei das konkrete Finding nicht genau spezifiziert wird, denn ein Entscheider muss nicht bis ins kleinste Detail informiert sein. Er erhält stattdessen High-Level-Informationen: Gibt es ein Problem und wie gravierend ist es? Wer ist der Ansprechpartner für dieses System, wen muss ich kontaktieren, damit die Problemlösung in Gang gesetzt wird? Mit dem neuen Executive Security Dashboard können Verantwortliche also künftig mit geringstmöglichem Aufwand bestmöglich informierte und fundierte Entscheidungen treffen und deren Umsetzung unmittelbar in die Wege leiten.