Security und Compliance mit SAP in der Azure Cloud

![[shutterstock.com: 786616078, Pasuwan]](https://e3mag.com/wp-content/uploads/2020/04/shutterstock_786616078-scaled-1200x800.jpg)

Schaut man sich klassische Security- Rahmenwerke, wie zum Beispiel die ISO 27001 oder den IT-Grundschutz an, verfolgen alle immer die drei Prinzipien: Verfügbarkeit, Vertraulichkeit und Integrität.

Das heißt, die Daten und IT-Systeme müssen verfügbar und zugreifbar sein, es dürfen nur diejenigen zugreifen, die autorisiert sind, und die Daten dürfen nicht verändert worden sein.

Microsoft unternimmt enorme Anstrengungen, diese Prinzipien auf allen Ebenen und Services in der Azure Cloud zu etablieren. Allein das jährliche Budget für die Security übersteigt die 1-Milliarde-Dollar-Marke.

Lassen Sie uns einen Vergleich zwischen der traditionellen IT-Security und der Cloud-Security anstellen. Die Anforderungen an IT-Sicherheit steigen jedes Jahr enorm, das Katz-und-Maus-Spiel mit der ständig steigenden Bedrohung von Ransomware sowie sich permanent verändernden regulatorischen Anforderungen führt im IT-Security-Budget zu einem Abwägen der Interessen zwischen Schutzbedarf, Kosten und Risiko und der Frage:

Habe ich alles getan und bin ich sicher? Die aktuell vorherrschende Meinung ist, dass man nicht genug IT-Maßnahmen treffen kann und es daher wichtiger ist sich auf die Erkennung zu konzentrieren. Dieser Spagat führt zu einem Flickenteppich an Maßnahmen, die teilweise sehr unterschiedliche Ausprägungen und Reifegrade haben und zusammengenommen gegebenenfalls einen zu niedrigen Schutz bieten.

Die großen Hyperscale-Cloud-Service- Provider haben die Security generalstabsmäßig bis ins kleinste Zahnrad geplant und umgesetzt. Um alle Aspekte zu beleuchten, die Microsoft unternimmt, um die Daten zu schützen, könnte man mehrere Bücher füllen. Security ist keineswegs eine Black Box, der ich einfach so ohne Prüfung und Kontrolle vertrauen muss.

Hierzu gibt es umfangreiche Audits und Berichte, die sehr viel Transparenz erzeugen. Zu diesem Punkt kommen wir später. Wir wollen uns hier auf die wichtigsten Punkte fokussieren und mit dem traditionellen IT-Betrieb vergleichen: physikalische Sicherheit im Rechenzentrum; Security Design und Operations; IT-Infrastruktur-Schutz; Monitoring und Logging; Update Management; Antimalware; und Identity- und Useraccess-Management.

Betreibe ich heute einen Rechnerraum, muss ich mir die Frage stellen, ob ich an alles gedacht habe und alle Szenarien eines Ausfalls von Strom, Kühlung, Gebäude usw. berücksichtigt wurden.

Ich muss permanent die Geräte warten, Techniker in mein RZ lassen und eine Risikobewertung machen. Neuerdings auch zu einer Pandemie. Der Aufwand, um ein RZ heute richtig und sicher zu betreiben, wächst permanent, da auch der Schutzbedarf und die Bedeutung von IT-Daten wachsen.

Um in ein Microsoft Rechenzentrum einzutreten, sind mehrere Stufen der Überprüfung notwendig inklusive Ganzkörper-Metalldetektionsscreening und zusätzlicher Sicherheitsüberprüfung der Personalien. Diese Prozedur kann bis zu 45 Minuten dauern.

Die Perimeter-Sicherheit ist in mehreren Stufen wie in Zwiebelschalen aufgebaut und sichert dadurch ab, dass keine unbefugte Person eintreten darf. Das Sicherheitspersonal patrouilliert regelmäßig und seismische Alarme und Videokameras überwachen das Gebäude.

Microsoft betreibt weltweit in 58 Regionen Rechenzentren und jede Region verfügt über mehrere Rechenzentren. Dadurch ist eine Verfügbarkeit von 99,9 Prozent im Minimum für eine singuläre virtuelle Maschine möglich, was wiederum auf das Schutzziel Verfügbarkeit einzahlt. Im Desasterfall kann durch die Nutzung von lokaler und Geo-Redundanz der SAP-Betrieb in allen möglichen und unmöglichen Szenarien immer sichergestellt werden.

Security Design und Operations

Ein wichtiges Funktionsprinzip, das Microsoft bei der Härtung seiner Cloud-Dienste verfolgt, ist es, einen Einbruch anzunehmen. Schon in der Entwicklung von neuen Services wird ein großer Teil in den Entwurf von präventiven Maßnahmen investiert und damit direkt Security-by-Design betrieben.

Prävention ist zwar sehr wichtig, aber nur der Anfang einer wirksamen Sicherheitsstrategie, daher geht Microsoft davon aus, dass Angreifer eindringen können. Umso wichtiger ist es, neben der Prävention auch die Auswirkung des Angriffs zu minimieren und diesen schnell aufzudecken und die Reaktionszeit für eine Gegenmaßnahme zu minimieren.

Strategien zur Sicherheitsprävention und Technologien können keine Garantie für die Abwehr eines Angriffs aussprechen. Es ist wahrscheinlicher, dass ein Unternehmen bereits kompromittiert ist, der Angreifer jedoch noch nicht entdeckt wurde. Dies führt dazu, dass sich die Sicherheitsstrategie entsprechend grundlegend ändern muss und mehr in Richtung Angriffserkennung geht.

Microsoft nutzt dazu das Konzept des „Red Team“ (Angriff) und des „Blue Team“ (Abwehr). Das rote Team ist eine Gruppe von Microsoft-Hackern, die sich auf den Einbruch in die Microsoft-Infrastruktur und -Plattform fokussiert.

Es werden gezielt anhaltende Angriffe auf die Dienste durchgeführt. Das blaue Team besteht aus der Sicherheitsorganisation, die für die Reaktion auf Sicherheitsvorfälle verantwortlich ist und 24 mal 7 global operiert.

Sie erkennt Angriffe und wehrt diese ab, unabhängig davon, ob der Angriff vom roten Team oder von einem realen Angreifer durchgeführt wurde. Dieses Konzept führt dazu, dass die Sicherheitsorganisation permanent in Alarmbereitschaft ist und sich kontinuierlich trainiert und verbessert.

Nur die wenigsten Kunden haben in ihrem RZ-Betrieb so tiefergehende Monitoringmaßnahmen, geschweige denn ein Security-Responseteam, das auch noch rund um die Uhr verfügbar ist und richtig reagieren kann.

Wir sehen häufig einen Flickenteppich an Applikationen und Maßnahmen, die jedoch nicht End-zu-Ende funktionieren. Eine Einführung eines Security Information and Event Management (SIEM) oder ein Intrusion Detection und Prevention System (IDS/IPS) heißt noch nicht, dass ich ab sofort sicher bin.

Die anfallenden Logs müssen systematisch begutachtet und bewertet werden und die daraus resultierenden Maßnahmen müssen in Metriken wieder implementiert werden. Das kostet Zeit und Ressourcen. Dies stellt Microsoft für die Infrastruktur-Schicht sicher.

Security Monitoring

Da Microsoft für die darunterliegende Infrastruktur und Rechenzentren verantwortlich ist, sollte der Kunde im Konzept der „geteilten Verantwortlichkeit“ seine eigenen Server und Applikationen ebenfalls dem Konzept der kontinuierlichen Erkennung unterwerfen. Hierzu bietet Microsoft die drei Services Azure Monitor, Azure Security Center und Azure Sentinel.

Azure Monitor ist das klassische Infrastruktur-Monitoring, das typische Parameter wie CPU, RAM, Disk, Verfügbarkeit, Netzwerk usw. erfasst. Es ist flexibel erweiterbar und bietet sogar eine SAP-Hana-Integration, die es ermöglicht, die spezifischen Parameter einer Datenbank zu überwachen.

Azure Security Center bietet Ihnen eine zentralisierte Sicht auf den Sicherheitsstatus Ihrer Ressourcen und die Konfigurationen der Sicherheitskontrollen, die zu deren Schutz eingerichtet wurden. Auf diese Weise können Sie Bedrohungen schneller erkennen und effektiver reagieren. Rest-APIs unterstützen die Integration in bestehende Systeme und es können diverse Datentöpfe gesammelt und analysiert werden.

Azure Sentinel ist ein SIEM (Security Information and Event Management), das hilft, Bedrohungen zu erkennen und abzuwehren, bevor Schaden angerichtet wird. Es korreliert alle Logs aus Ihrer IT-Landschaft und nutzt dazu KI-basierte Algorithmen, um schneller und smarter zu reagieren.

So wichtig, wie der Perimeter-Schutz und die Erkennung sind, so wichtig sind aber auch regelmäßige Updates und Patches. Hierzu bietet Microsoft den Azure Update Manager und Azure Automation. Patches sind notwendiges Übel, das Kunden gerne vermeiden, weil es mit Aufwand und Downtimes der SAP-Systeme verbunden ist.

Durch Azure Automation konnten wir auf der Azure-Plattform sowohl für Suse Linux als auch für Windows-Systeme den Update-Prozess nahezu vollständig automatisieren.

Selbst das Starten und Stoppen von SAP-Basis-Stack und der Datenbank sind in diesem Prozess integriert und führen zu reduziertem Aufwand und Downtimes. SAP-Patches bleiben aktuell weiterhin manuell, da hier teilweise die Applikation davon betroffen ist und man um Tests und manuelle Arbeit nicht vollständig herumkommt.

Malware-Schutz und DDoS

Aus dem Sortiment an Malware-Schutz möchte ich einen sehr interessanten Service herauspicken, der einen echten Mehrwert zu einem massiven Bedrohungsszenario bringt.

Azure Advanced Threat Protection (ATP) ist eine cloudbasierte Sicherheitslösung, die auf Basis von Active-Directory zur Identifizierung, Erkennung und Untersuchung fortgeschrittener Bedrohungen, kompromittierter Identitäten und böswilliger Insider-Aktionen, die gegen Ihre Organisation gerichtet sind, dient. Auf Basis der AD-Logs können Anomalien und böswilliges Verhalten frühzeitig erkannt und abgewehrt werden.

Azure hat ein Verteidigungssystem zum Schutz gegen DDoS-Angriffe auf die Azure-Plattform und Dienste. Der Schutz ist so ausgelegt, dass er Angriffe, die sowohl von außerhalb als auch von innerhalb der Plattform generiert wurden, entdeckt.

Der grundlegende DDoS-Schutz wird automatisch als Teil der Azure-Plattform aktiviert. Azure DDoS-Schutz Grundschutz bietet eine permanente Verkehrsüberwachung mit nahezu Echtzeit-Erkennung eines DDoS-Angriffs, ohne dass ein Eingreifen erforderlich ist, und verhindert diesen.

Intelligente Metriken lernen die Ressourcen und die Konfiguration der Kundenlandschaft sowie die Anwendungsmuster, um falsche Alarme zu vermeiden.

Identitätsverwaltung

Die Identität ist eine entscheidende Schicht für die Sicherheit. Der Trend geht dahin, dies als primären Perimeter für die Sicherheit anzusehen. Dies ist eine Verlagerung des traditionellen Schwerpunkts weg von der Netzwerksicherheit, da Zugriffe immer poröser werden, müssen die Berechtigungen immer feiner und sicherer definiert sein.

Generell haben Microsoft-Mitarbeiter keinen Zugriff auf die Kundendaten. Für den Support-Fall kann der Kunde entscheiden, ob ein Mitarbeiter unter Aufsicht Zugriff bekommt oder nicht. Somit obliegt die Kontrolle, wer was machen darf, vollständig beim Kunden.

Das stärkste Werkzeug für die Durchsetzung von Rollen- und Berechtigungen ist das altbekannte und bewährte Azure-Active-Directory. Dreh- und Angelpunkt der Identitätsüberwachung ist das Azure-AD, welches in allen Azure Services integriert ist und genutzt werden kann.

Azure-AD erlaubt es, die Identität zu schützen, Privilegien zu managen, den Zugriff zu definieren und zu reviewen sowie eine globale Multi-Factory-Authentifizierung zu etablieren. Der Sync mit einem On-premises-AD ist ohne Probleme möglich und ermöglicht so eine schnelle und einfache Integration und Migration in die Cloud.

Mit Role-Based-Access-Control (RBAC) können Berechtigungen sehr feingranular pro Service definiert und nach Rolle an die Mitarbeiter vergeben werden. Durch den eingebauten Self-Service-Password-Reset (SSPR) können Kosten im 1st-Level-Support reduziert werden.

Embrace

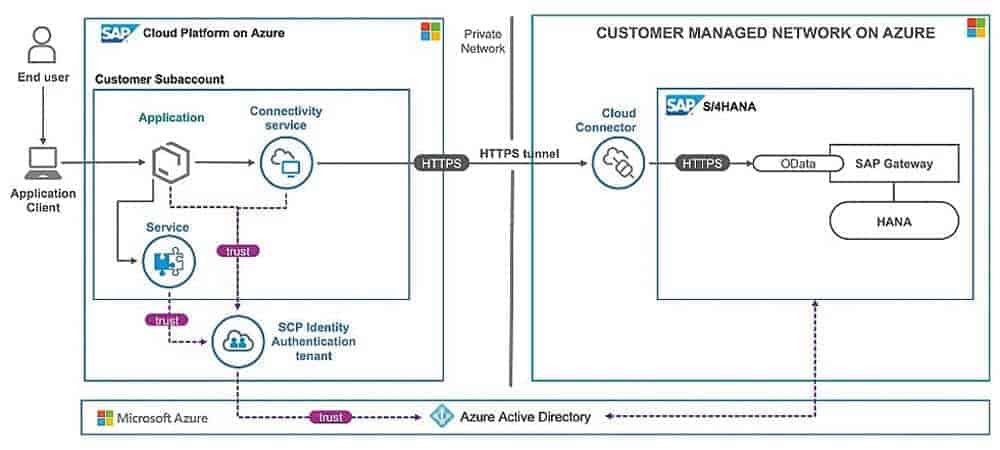

Durch das Embrace-Programm zwischen Microsoft und SAP ergibt sich nun die Möglichkeit, nahezu nahtlos zwischen den Welten ein User-Management aufzubauen und User zu authentifizieren.

Durch ein Single-Sign-on (SSO) mit Azure-AD können Benutzer nahtlos und ohne Unterbrechung von einer zur anderen Applikation springen. Dadurch erhöhen sich der Schutz und die Usability enorm.

Azure Networking bietet die Infrastruktur zur sicheren Verbindung virtueller Maschinen (VMs) miteinander und zur Verbindung mit der Außenwelt. Per Definition hat jeder Kunde seine private Azure-Cloud-Umgebung (Subscription und Tenant), die er selbst steuern kann.

Es können virtuelle Netzwerke erstellt, Router eingerichtet, IP-Adressbereiche eingestellt und VPN-Verbindungen und Gateways geschaltet werden. Hierbei erfolgt eine logische Trennung von anderen Kunden und eine Isolierung der Daten.

Es gibt eine Vielzahl an Netzwerk-Diensten, wie zum Beispiel Loadbalancer oder IDS/IPS-Services, die auch von 3rd-Party-Herstellern wie Checkpoint oder Cisco auf der Azure-Plattform zur Verfügung gestellt werden. Somit findet der Kunde auch seine gewohnten Werkzeuge wieder und kann diese nutzen.

Generell wird der Netzwerk-Traffic, wenn er eine Lokation verlässt, durch Microsoft verschlüsselt und gesichert, sodass kein Zugriff von außerhalb erfolgen kann. Mit dem klassischen Site-to-Site- oder Client-to-Site-Tunnel per IPsec/IKE-VPN können gesicherte Verbindungen zwischen dem Kunden-Netzwerk und Azure hergestellt werden. Eine weitere Möglichkeit bieten die Express-Router.

Sie sind eine private Verbindung, durch die Service-Provider des Kunden direkt in die jeweilige Azure-Region, vergleichbar mit MPLS, eine Leitung schalten. Somit sind die Bandbreite, Latenz und Verfügbarkeit garantiert. Microsoft unterhält viele unterschiedliche Peerings mit den gängigsten Service-Providern.

Die Speicherung von Daten auf Azure erfolgt auf unterschiedlichen Speichermedien, die immer logisch getrennt von anderen Kunden sind. Microsoft sorgt dafür, dass Daten getrennt, verschlüsselt und redundant sind sowie bei Nichtbenutzung sicher zerstört werden.

Standardmäßig sind alle Daten auf allen Storage-Klassen immer mit AES-256 verschlüsselt. Speziell für Blob- und Azure-Files kann der Kunde den Schlüssel selbst verwalten und dazu Azure-Key-Vault, ein privates Schlüssel-Safe, nutzen.

Durch die standardmäßige Azure-Storage-Redundanz sind die Daten des Kunden immer lokal in einem RZ auf drei Kopien gespeichert. Dieses Konzept nennt sich Locally-Redundant-Storage (LRS) und bietet 99,99999999999 Prozent (elf Neuner) Verfügbarkeit von Objekten über ein bestimmtes Jahr.

Durch Zone-Redundant Storage (ZRS) werden die Daten synchron über drei Azure-Availability-Zones (Rechenzentren) in einer Region verteilt. Somit kann die Verfügbarkeit auf zwölf Neuner nach dem Komma gesteigert werden. Wem dies nicht genügt, der kann seine Daten in eine andere Region (Land) spiegeln lassen, was sich dann Geo-Redundant-Storage (GRS) nennt.

Compliance

Mit über 90 Compliance-Zertifizierungen hat Microsoft nahezu jedes Zertifikat und jede Branchenanforderung im Repertoire, um Anforderungen von Kunden und Behörden zu erfüllen.

Die für den deutschen Markt und den SAP-Betrieb wichtigsten wollen wir uns genauer ansehen: Als quasi schon Standard vorausgesetzt für Hoster- und Cloud-Provider ist mittlerweile die Reihe der ISO-27001- sowie ISO-27018-Zertifizierung zu nennen.

Die ISO 27001 definiert ein ordnungsgemäßes Information Security Management System und wie mit Informationssicherheit umgegangen wird. Die ISO 27018 beschreibt den Umgang mit personenbezogenen Daten in der Cloud. Speziell für die deutsche Region wurde zusätzlich noch die C5-Zertifizierung des Bundesamtes für Sicherheit in der Informationstechnik (BSI) umgesetzt.

Die geltenden DSGVO-Regelungen werden durch Microsoft auf mehreren Stufen durch unterschiedliche Maßnahmen eingehalten und sind definitiv vom Niveau dem eigenen Rechenzentrum vorzuziehen.

Wie die Diskussion auf der europäischen Ebene zum Cloud-Act und der damit verbundenen fehlenden Konvergenz zur DSGVO ausgeht, muss man abwarten. Erste Lichtblicke gibt es als Gesetzesentwurf, der jedoch durch die Länder weiter geprüft werden muss.

Bei Bedenken gegen den Cloud-Act empfehlen wir ganz klar den Einsatz von Verschlüsselung, wie weiter oben erwähnt, um dem Szenario des Zugriffes durch US-Behörden auf US-amerikanische Bürger- und Unternehmensdaten entgegenzuwirken.

Somit ist gewährleistet, dass grundsätzlich der sichere Betrieb von SAP-Systemen auf der Azure Cloud möglich ist. Nach nunmehr über drei Jahren des Betriebes von SAP- und Non-SAP-Systemen auf Azure können wir sagen, dass die Azure-Plattform für Kunden definitiv einen Sicherheits- und Verfügbarkeitsgewinn darstellt. Durch die Vielzahl an Sicherheitsmaßnahmen, die in der Azure-Cloud Standard sind, ist das Sicherheitsniveau schon deutlich erhöht.

Die umfangreichen Auditierungen und Zertifizierungen gewährleisten eine permanente Weiterentwicklung der Sicherheit und reduzieren die eigenen Kosten und ermöglichen es das Security-Budget für innovative IT-Projekte zu verwenden.

Fazit

Nach nunmehr über drei Jahren des Betriebes von SAP- und Non-SAP-Systemen auf Azure können wir sagen, dass die Azure-Plattform für Kunden definitiv einen Sicherheits- und Verfügbarkeitsgewinn darstellt. Durch die Vielzahl an Sicherheitsmaßnahmen, die in der Azure-Cloud Standard sind, ist das Sicherheitsniveau schon deutlich erhöht. Die umfangreichen Auditierungen und Zertifizierungen gewährleisten eine permanente Weiterentwicklung der Sicherheit und reduzieren die eigenen Kosten und ermöglichen es, das Security-Budget für innovative IT-Projekte zu verwenden.