SAP-Systeme europareif machen

Die von der Europäischen Union ins Leben gerufene Datenschutzgrundverordnung wirft insbesondere im Vergleich zum Bundesdatenschutzgesetz (BDSG) die Frage auf, was konkret unter ihr zu verstehen ist.

Die von der Europäischen Union ins Leben gerufene Datenschutzgrundverordnung wirft insbesondere im Vergleich zum Bundesdatenschutzgesetz (BDSG) die Frage auf, was konkret unter ihr zu verstehen ist.

Viele in der DSGVO festgelegten Regelungen basieren auf dem BDSG. Wesentliche Erweiterungen der Verordnung liegen in den Bereichen Verbraucherschutz, „Recht auf Vergessenwerden“, Rechenschaftspflichten und Datenportabilität.

Hier müssen Unternehmen aktiv werden

Während die Regelungen für Datenportabilität oder Rechenschaftspflichten Anpassungen in den internen Abläufen der Unternehmen bedeuten, erfordern Verbraucherschutz oder Löschanspruch Änderungen direkt im Datenschutz. Hier müssen die Unternehmen sicherstellen, dass die Rechte derjenigen, deren Daten gespeichert werden, gewahrt werden.

Die große Herausforderung für die Unternehmen ist, die einzelnen Anforderungen aus der Datenschutzverordnung im notwendigen Maße umzusetzen. Vor allem müssen sie frühzeitig aktiv werden, um die neuen Regeln in der vorgegebenen Zeit umsetzen zu können.

Zunächst müssen sich Unternehmen einen detaillierten Überblick über die aktuell intern angewandten Prozesse verschaffen, die personenbezogene Daten betreffen.

Diese Prozesse sind der Ausgangspunkt für alle folgenden Maßnahmen im Rahmen der DSGVO und somit einer der wesentlichen Faktoren für eine erfolgreiche Umsetzung der neuen Regelungen.

Die relevanten Prozesse basieren auf einer Vielzahl von Daten, die zur Datenverarbeitung notwendig sind bzw. dabei entstehen. Jedes Unternehmen sollte diese Daten eingehend prüfen und bewerten, inwiefern sie minimiert werden können bzw. ob diese Daten überhaupt notwendig sind.

Des Weiteren ist die Datenqualität ein extrem wichtiger Faktor. Je besser die Datenqualität der betroffenen Daten ist und je besser diese einem definierten Datenprofil entsprechen, desto einfacher können Maßnahmen festgelegt werden, mit denen die Anforderungen der DSGVO vernünftig umgesetzt werden können.

Zur Vorbereitung der Umsetzung der EU-Datenschutzgrundverordnung müssen die Datenschutzabteilungen jedes Unternehmens Konzepte erstellen, wie die Informationssicherheit in der eigenen Datenverarbeitung zu wahren ist.

Diese Konzepte definieren sowohl den Umgang mit personenbezogenen Daten in der eigenen IT-Landschaft und beschreiben zudem Richtlinien und Prozesse, die die Themen Datenschutz, Rechenschaftspflichten, Datenportabilität oder auch die Umsetzung des Löschanspruchs von Betroffenen berücksichtigen.

Die Wahrung der Informationssicherheit ist vor allem in nicht-produktiven Anwendungssystemen dringend notwendig. Testsysteme sind meist aus gutem Grund mit produktionsnahen Daten versehen. Wenn in Testsystemen mit „echten“ Daten gearbeitet werden soll, müssen zwingend Maßnahmen getroffen werden, die den Schutz aller personenbezogenen Daten sicherstellen.

Insbesondere, wenn es sich um Anwendungssysteme handelt, auf die auch externe Bearbeiter zugreifen, die außerhalb der EU arbeiten bzw. leben. Hierfür bietet sich die Anonymisierung bzw. Pseudoanonymisierung der Daten an, die auf personenbezogene Daten angewandt wird.

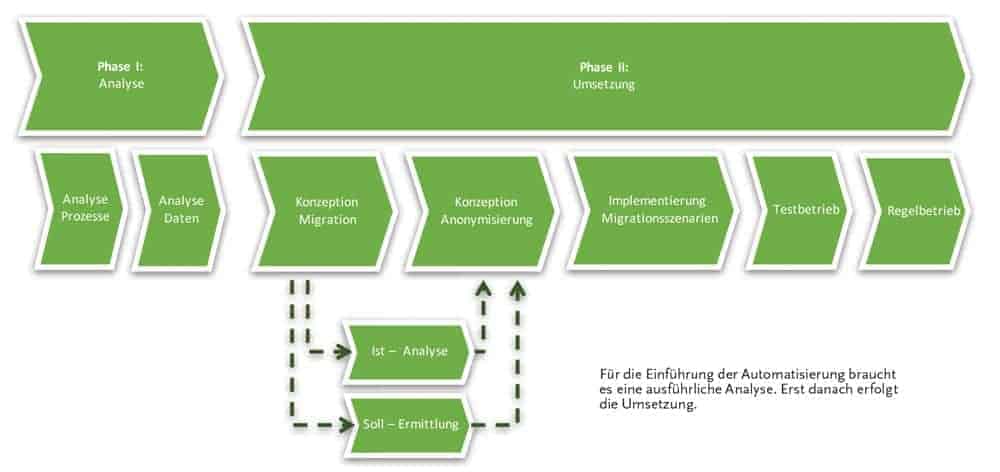

Das A und O – die Analyse

Eine wesentliche Voraussetzung für die Anonymisierung von Daten ist, diejenigen Prozesse zu identifizieren, die personenbezogene Daten verarbeiten bzw. verwenden.

Es gibt Werkzeuge, die diese Analysen unterstützen, wie z. B. SNP System Scan oder auch SNP Business Process Analysis.

Während der SNP System Scan einen Gesamtüberblick über Ihr SAP-System liefert und sich dabei besonders auf den Umfang der Organisationsstrukturen bzw. auf die Nutzung von Modulen bezieht, dient die SNP Business Process Analysis (BPA) der Analyse und Visualisierung der Geschäftsprozesse und Arbeitsabläufe.

Bei BPA handelt es sich um eine Standardlösung. Sie wird eingesetzt, um Arbeitsabläufe unter anderem aus SAP, EBS, JD Edwards oder PeopleSoft-ERP-Systemen basierend auf Stamm- und Bewegungsdaten zu analysieren und zu veranschaulichen. SNP BPA enthält einen Extraktor, der die notwendigen Daten automatisiert aus dem SAP-System sammelt und die gewonnenen Informationen zur weiteren Analyse bzw. Datenstellung bereitstellt.

Solche Auswertungen sind auch im Zuge von Anonymisierungsprojekten relevant. Sie helfen zu verstehen, welche Prozessvarianten in den Anwendungssystemen zum Einsatz kommen und wie sich eine Anonymisierung auf sie auswirkt.

Ebenso wichtig wie die Ausprägung von Geschäftsprozessen ist die Kommunikation zwischen Systemen. Über Schnittstellen wird der Informationsaustausch innerhalb der eigenen Systemlandschaft sowie zu externen Kommunikationspartnern gewährleistet.

Bei einer Anonymisierung darf man nicht den Fehler machen, ein Anwendungssystem nur für sich zu betrachten. Es muss klar analysiert werden, welche Systeme miteinander kommunizieren und welche Daten zwischen diesen Systemen ausgetauscht werden.

Wenn man z. B. Daten nur in einem ERP-System anonymisiert und Daten aus einem anderen System werden in nicht anonymisierter Form über eine Schnittstelle wieder zurückgespielt, kann die Anonymisierung bestimmter Daten unwirksam werden.

Der SNP Interface Scanner (IFS) unterstützt umfangreich bei der Analyse, indem er Schnittstellen mit geringem Aufwand prüft und dokumentiert. Die Ergebnisse zeigen auf, welche Schnittstellentypen zwischen welchen Systemen zum Einsatz kommen und wie häufig sie in Verwendung sind.

Mittels verschiedener Darstellungsformen (Tabelle, Visio-Grafik etc.) können verschiedenste Auswertungen bereitgestellt und veranschaulicht werden. Nach Abschluss der Analyse- und Konzeptphase müssen die vereinbarten Abläufe umgesetzt werden.

In der Konzeptphase wird festgelegt, welche Daten auf welche Weise anonymisiert werden. Hierfür ist ein Werkzeug erforderlich, das solche Einstellungen einfach und wiederverwendbar konfiguriert und das in der Lage ist, Massendaten in konsistenter Form mit geringer Verarbeitungszeit zu anonymisieren.

Mit SNP Data Provisioning & Masking (SNP DPM) können diese Anforderungen vollständig umgesetzt werden. Bei diesem Produkt handelt es sich um eine Standardsoftware für die Bereitstellung von realistischen und sicheren Testdaten.

Die Software hilft, Entwicklungs- und Veränderungsprozesse entscheidend zu verkürzen, ermöglicht kostengünstigere Test- und Trainingsszenarien und schützt gleichzeitig sensible Kunden- und Produktdaten vor internem und externem Missbrauch.

SNP DPM stellt eine zentrale Steuerungskomponente bereit, mit der Migrationsszenarien und Anonymisierungs- sowie Pseudonymisierungsregeln konfiguriert werden. Die Szenarien werden bei nachfolgenden Datenmigrationen bzw. Datenanonymisierungsläufen als Logik für die Verfremdung der Daten angewandt.

Die zentrale Speicherung dieser Regelwerke hat den Vorteil, dass sie dauerhaft verfügbar und wiederverwendbar sind. Außerdem können die gleichen Regeln für unterschiedliche Anwendungssysteme angewandt werden.

Mit SNP DPM werden Anonymisierungsregeln bereitgestellt, die Kontakte wie Geschäftspartner, Kunden, Lieferanten, Mitarbeiter oder auch Transaktionsdaten wie Finanz- oder Logistikdaten verfremden können.

Die Regeln verwenden unter vielen anderen Substitutionsmechanismen, Vermischungsmechanismen nach Zufallsprinzip, Verschlüsselungsmechanismen oder Initialisierungsmechanismen.

SNP DPM stellt noch weitere Funktionalitäten bereit. So können Sie unter anderem die Datenextraktion mit definierten Selektionskriterien oder Extraktionen unter Verwendung von vordefinierten Business-Objekten nutzen. Diese vordefinierten Business-Objekte bilden sowohl Stammdatenobjekte, z. B. Debitoren, als auch Geschäftsprozesse, z. B. einen Kundenauftrag, ab.

Sie beinhalten somit die relevanten Tabellen unter Berücksichtigung der notwendigen Abhängigkeiten zwischen diesen, um konsistent die abhängigen Daten für die selektierten Belege bereitzustellen.

Die Zeit läuft

Ein Jahr ist schnell vorbei und ehe man sichs versieht, ist der 25. Mai 2018. Beginnen Sie jetzt mit den vorbereitenden Aktivitäten, die für die Umsetzung der EU-Datenschutzgrundverordnung nötig sind.

Je detaillierter die Umsetzung der Kernpunkte der Verordnung vorbereitet wird, desto weniger Probleme werden entstehen, wenn es zur eigentlichen Umsetzung kommt – und desto geringer ist das Risiko hoher Strafen wegen Nichterfüllung.