Erfolgsfaktor Datenklassifizierung

Klassische rollenbasierte Zugriffskonzepte sind statisch und beschreiben die Rolle des Anwenders mit Profilen wie „Mitarbeiter“ oder „Projektleiter“ zunächst nur abstrakt.

Den Bezug zu Abteilungen und Projektgruppen stellen viele SAP-Administratoren durch die Definition von Varianten wie „Mitarbeiter Abt. 1“, „Mitarbeiter Abt. 2“ oder „Projektleiter Projekt A“ her. Damit zwängen sie die organisatorische Dynamik in ein an sich statisches Konzept, das langfristig weder administrierbar noch wirksam ist.

Grenzen des SAP-Berechtigungskonzepts

Sobald ein Mitarbeiter seine Abteilung wechselt oder in mehreren Projekten gleichzeitig arbeitet, entsteht ein enormer Pflegeaufwand, der für die IT-Abteilungen kaum zu bewältigen ist.

In vielen Fällen nimmt die Komplexität der Profile sogar so stark zu, dass niemand mehr weiß, welche Zugriffsrechte de facto vergeben sind. Die Antwort der IT-Administratoren liegt dann oft in einem sehr restriktiven Umgang mit Berechtigungen.

Das Resultat: Die Anwender werden im operativen Tagesgeschäft beeinträchtigt und die Effizienz der Prozesse leidet. Nicht selten führt das zu einer kurzfristigen, großzügigen Lockerung einzelner Rechtekorsetts, ohne eine tief greifende Analyse des Sicherheitsrisikos vorzunehmen.

Für den Moment scheint das Problem gelöst, aufgrund der hohen Ressourcenbindung in den IT-Abteilungen wird die Maßnahme jedoch oft nicht mehr rückgängig gemacht und das einst sichere Berechtigungskonzept entwickelt sich zu einem Freifahrtschein für Insider-Attacken und Datenklau.

Auch die zunehmende Digitalisierung und Vernetzung der Applikationen treibt bewährte Verfahren an ihre Grenzen. Sowohl SAP S/4 Hana als auch zahlreiche angebundene Anwendungen von Drittanbietern verfügen über eigene Berechtigungskonzepte, die nicht in das herkömmliche SAP-Berechtigungswesen integriert sind.

Die Sicherheitsrisiken, die dadurch entstehen, werden zwar von vielen Fachabteilungen erkannt, eine kontinuierliche Synchronisation scheitert aber oft an fehlenden Budgets und Ressourcen: Die CISOs (Chief Information Security Officer), die für das Thema eigentlich verantwortlich sind, haben meist keine eigenen Mittel und erhalten kaum Unterstützung aus dem operativen IT-Betrieb, denn die Mitarbeiter sind bereits mit anderen Projekten ausgelastet.

Während sich der CIO an dieser Stelle trotzdem auf seine Spezialisten verlässt, landet das Thema Datensicherheit am Ende dann doch auf den Tischen der CEOs und CFOs, die jedoch inhaltlich viel zu weit von der Thematik entfernt sind. Dabei sind sie es in den meisten Fällen, die haften, wenn es zu einem Vorfall kommt – ein Bermudadreieck, das es zu durchbrechen gilt.

Datenzentrierte Sicherheitskonzepte etablieren

Um auch in der digitalisierten Welt SAP-Daten wirksam absichern zu können, bedarf es neuartiger, dynamischer IT-Sicherheitskonzepte, die an das SAP-Berechtigungskonzept anknüpfen, aber die Daten selbst in den Vordergrund stellen.

Hierzu ist eine unternehmensweit standardisierte Datenklassifikation unerlässlich. Um diese im Unternehmen umzusetzen, sollten Verantwortliche den Fokus zunächst auf die Prozesse richten. Sie helfen dabei, zu verstehen, aber auch kritisch zu hinterfragen, wofür die Daten benötigt und wie sie verarbeitet werden.

Sobald diese Erkenntnisse vorliegen, können die Bedeutung für den Unternehmenserfolg und der jeweilige Schutzbedarf abgeleitet werden. Um den Vorgang zu beschleunigen, empfiehlt sich der Einsatz moderner Prozessanalyse-Software. Anschließend sollten deutlich abgrenzbare Daten- und Schutzbedarfsklassen definiert und beschrieben werden.

Hierbei gilt es zwei entscheidende Herausforderungen zu meistern: Die erste betrifft die allgemeine Verständlichkeit und Nachvollziehbarkeit der einzelnen Schutzbedarfsklassen.

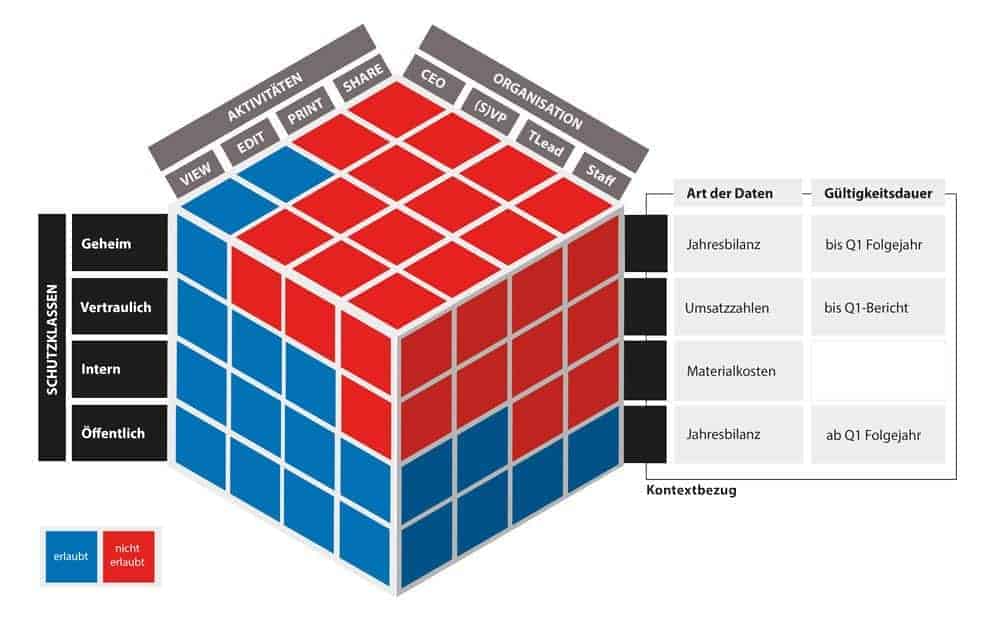

Anders ausgedrückt: Was bedeutet es, wenn Daten beispielsweise als „vertraulich“ eingestuft werden? Welche Anwenderkreise und Rollen dürfen auf welche Daten, in welchem Umfang zugreifen?

Eine wirksame Datenklassifikation muss diese Fragen für alle Anwender nachvollziehbar beantworten und darf nicht im Widerspruch zu den Anforderungen stehen, die sich aus den einzelnen Prozessschritten ergeben.

Die zweite Herausforderung ist eher technischer Natur und betrifft die dynamische bzw. adaptive Umsetzung des Schutzbedarfes. Hilfreich ist eine kontextbezogene Klassifikation, bei der das organisatorische und technische Umfeld der Datengenerierung oder -verwendung herangezogen und automatisch mit den Definitionen der Schutzbedarfsklassen abgeglichen wird.

Diese Vorgehensweise hat gegenüber der klassischen, inhaltsbezogenen Klassifikation einige Vorteile: Zum einen ist sie weniger abhängig von Änderungen, die beispielsweise dann entstehen, wenn Inhalte oder Dateitypen angepasst werden.

Zum anderen ermöglicht sie die Berücksichtigung weiterer Dimensionen, wie den Zeitbezug. Finanzdaten oder Produktinnovationen zum Beispiel verlieren mit ihrer Veröffentlichung ihre Vertraulichkeit.

Ein wirkungsvolles Datensicherheitskonzept kennt diese Dynamik und passt die Zugriffsrechte zum richtigen Zeitpunkt automatisiert an. Das Gleiche gilt für Organisationsstrukturen und -hierarchien.

Im Idealfall fragt die Sicherheitslösung während der Berechtigungsprüfung über ein zentral gepflegtes, digitales Organigramm ab, welcher Hierarchieebene der Anwender angehört, und wendet die entsprechenden Schutzklassen automatisch an.

SAP-Daten über Systemgrenzen hinweg absichern

Für SAP-Administratoren bedeutet das neue, datenzentrierte Vorgehen, dass sie beim Thema Sicherheit über die SAP-Systemgrenzen hinaus denken müssen. Wenn Daten, für die SAP die originäre und maßgebende Datenquelle ist, das SAP-System durch Anwender-Downloads oder Hintergrunddatentransfers verlassen, so sollten sie in jedem Fall mehrdimensional klassifiziert werden.

SAP liefert dazu einen sehr umfangreichen Kontext an Attributen, der eine automatisierte Umsetzung der Klassifikation erleichtert. Diese hindert die Daten jedoch nicht daran, die sicheren SAP-Grenzen zu verlassen. Wer SAP-Daten auch außerhalb der SAP-Welt wirksam absichern will, benötigt zusätzliche Technologien.

Halocore von Secude setzt genau an dieser Stelle an. Auf der Basis einer kontextbezogenen Datenklassifikation kontrolliert die Datensicherheitslösung SAP-Anwenderdownloads und -Exporte. Unautorisierte Downloads werden geblockt, sodass kritische oder sensible Daten das SAP-System gar nicht erst verlassen.

Daten, die außerhalb von SAP benötigt werden, werden automatisch mit dem entsprechenden Microsoft-AIP/RMS-Schutzprofil (Azure Information Protection/Rights Management Service) versehen und verschlüsselt. Damit werden die Klassifikation und das Berechtigungsprofil aus SAP auf die exportierte Datei übertragen.

Das ermöglicht erstmals eine prozessübergreifende Absicherung, die weder den operativen IT-Betrieb noch die Anwender in den Fachbereichen beeinträchtigt. Die Datensicherheit folgt den Daten und wird nicht von den einzelnen Anwendungssilos immer wieder neu interpretiert.

Fazit

Das Kernstück der Umsetzung neuartiger Sicherheitskonzepte ist eine mehrdimensionale, kontextbezogene Klassifizierung aller Unternehmensdaten mit erhöhtem Schutzbedarf. Dieser kann mithilfe automatisierter Analysen aus den Geschäftsprozessen abgeleitet werden. Entscheidend für die Definition der Daten- und Schutzbedarfsklassen ist die klare Nachvollziehbarkeit darüber, welche Anwenderkreise und Rollen in welchem Umfang auf die entsprechenden Daten zugreifen dürfen.

Für den Anwender muss beim Abspeichern des Dokuments offensichtlich sein, welche Datenklasse ausgewählt werden muss. Durch das Hinzufügen der Dimensionen Zeit und Hierarchie kann zudem sichergestellt werden, dass die Daten auch in allen weiteren SAP-gestützten Prozessschritten wirksam geschützt werden können.

Um die Daten auch über Applikationsgrenzen hinweg abzusichern, sind allerdings zusätzliche technische Lösungen gefragt, die die Übertragung des Schutzbedarfs auch außerhalb der SAP-Systeme sicherstellen. Empfehlenswert sind hier übergreifende Datensicherheitslösungen, die neben Benutzerrollen auch Datenklassen abbilden können.

In jedem Fall sollte man auf etablierte Standardplattformen setzen, die von allen gängigen Applikationen als „Sicherheitsinstanz“ unterstützt werden. So nutzt Halocore beispielsweise Microsoft-Standardtechnologien, um benötigte Datenexporte jenseits der SAP-

Grenzen zu schützen.

[/av_promobox]