Tableaux de bord pour les décideurs

Pour un nombre croissant d'entreprises, avoir une vue d'ensemble de la situation actuelle en matière de risques et de la présentation des informations constitue un défi croissant. Il faut des vues de gestion sur la situation de risque actuelle et ses changements au fil du temps, ainsi que des listes de travail détaillées et des aides pour les mesures ultérieures. Piyush Pandey, PDG de Pathlock, souligne à quel point il est crucial que les RSSI et les services informatiques disposent des bonnes informations à présenter au PDG ou au conseil d'administration : "Ce n'est que lorsque les PDG comprennent l'état de la menace et les conséquences financières et commerciales des violations de la sécurité que les unités commerciales peuvent également obtenir le budget dont elles ont besoin".

Cela nécessite d'investir en amont dans des mesures de contrôle, comme la détection des menaces en temps réel. "Grâce à une analyse proactive, même les entreprises disposant de budgets limités sont en mesure d'identifier leurs principaux risques, ce qui leur permet de hiérarchiser les investissements et les mesures correctives. Les tableaux de bord exécutifs offrent un avantage décisif à cet égard", explique-t-il. L'accent est mis sur l'approche globale des contrôles de paramètres réguliers et ponctuels combinés à la détection des menaces en temps réel.

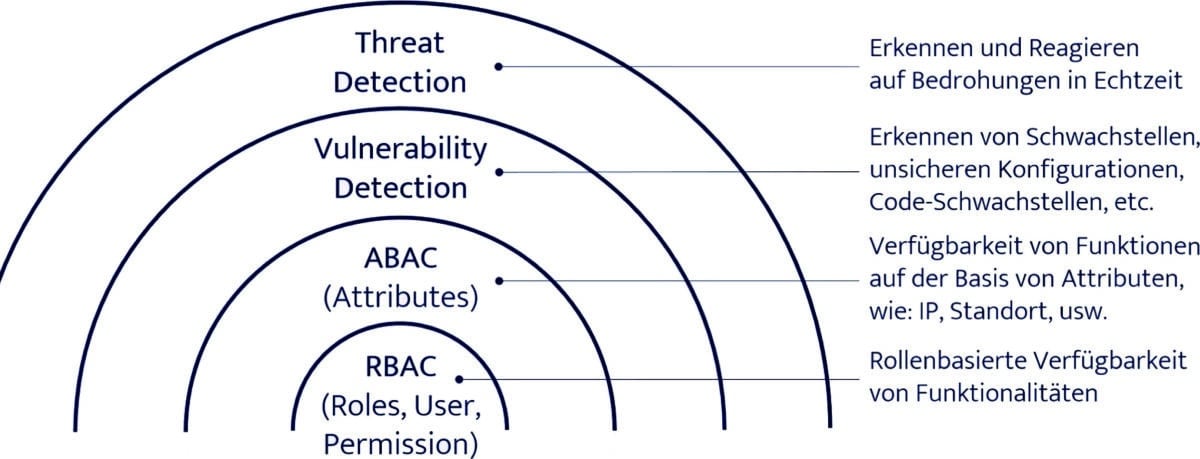

Commençons par situer les tableaux de bord dans le modèle en pelure d'oignon : un bon concept de rôles pour la mise à disposition de fonctionnalités est le cœur d'un système SAP propre. Sur cette base, la disponibilité des fonctionnalités peut être contrôlée en fonction des attributs, par exemple via l'adresse IP ou l'heure d'accès, ce qui constitue une barrière de sécurité supplémentaire. Par exemple, si le concept de rôle permet à l'utilisateur d'accéder aux dessins techniques, l'accès est bloqué de manière dynamique en dehors des heures de travail habituelles. La gestion des vulnérabilités, qui consiste à détecter les points faibles de manière cyclique, et enfin la détection des menaces, qui permet d'identifier les menaces en temps réel, font office d'autres couches. Les tableaux de bord Pathlock se situent dans ces coquilles extérieures et présentent judicieusement leurs informations pour l'évaluation de la sécurité et la transparence.

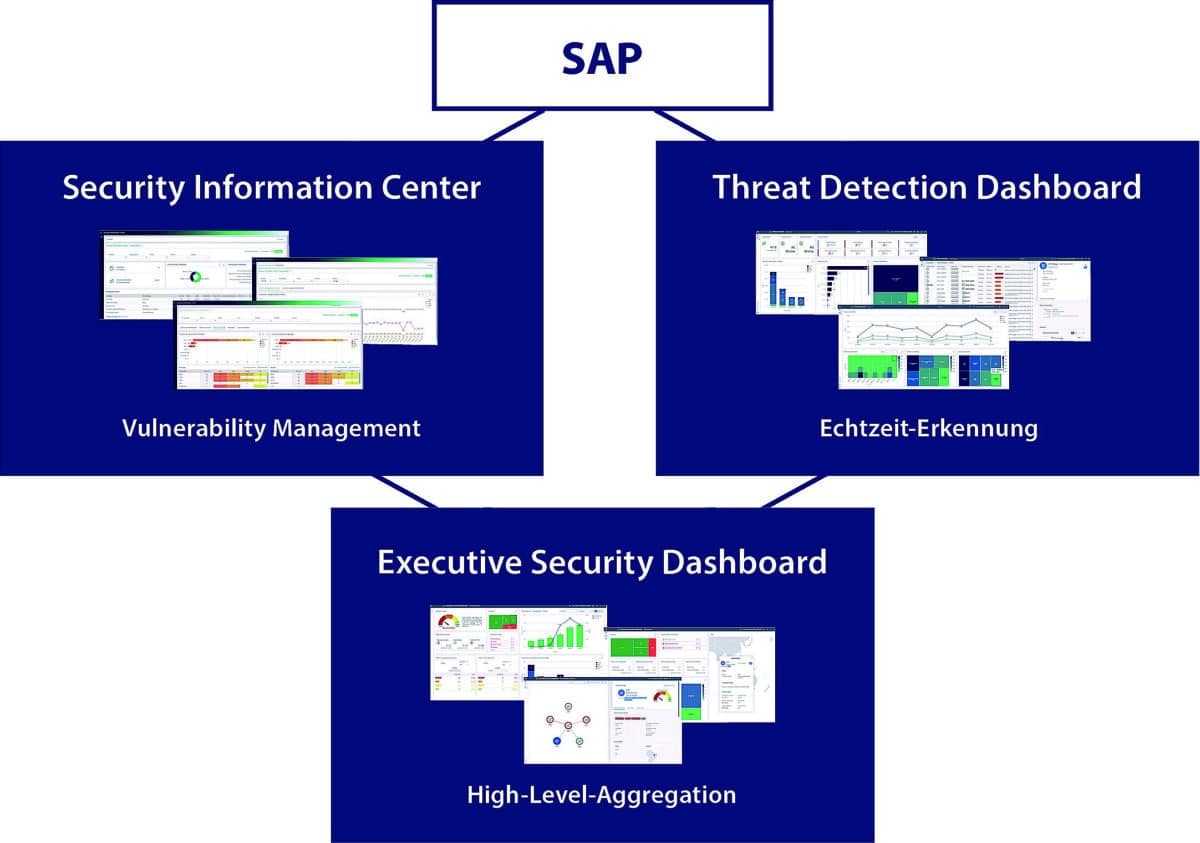

Stratégie du tableau de bord

Quelle est la stratégie pour surveiller le domaine informatique SAP et réagir à l'aide de tableaux de bord ? Pour cela, il y a d'une part le Security Information Center, qui permet de représenter et de mettre à disposition la gestion des vulnérabilités, c'est-à-dire la surveillance cyclique, sous forme graphique et visuelle. De l'autre côté, il y a le tableau de bord de détection des menaces, qui permet de collecter et de visualiser tous les résultats de la détection en temps réel. En aval, les points essentiels des deux domaines sont résumés et agrégés au niveau de la direction dans l'Executive Dashboard, afin de donner aux décideurs une vue d'ensemble du contexte global de la sécurité.

Centre d'information

Le Security Information Center comprend notre gestion des vulnérabilités. En principe, il faut préciser qu'un soutien logiciel est nécessaire, car il n'est pas possible de tout vérifier à la main. Dans ce cas, il s'agit de la gestion des risques et de la conformité de Pathlock, qui effectue des contrôles cycliques, appelés contrôles d'audit, couvrant les domaines les plus divers de la gestion des vulnérabilités. Et avec le Security Information Center, on peut voir d'un coup d'œil ce que ces évaluations ont révélé. Par exemple, si

il y a des notes OSS manquantes, des configurations critiques ou des lacunes dans la surveillance d'un environnement SAP. Les résultats des exécutions d'audit au fil du temps peuvent être représentés sous forme de tendances afin d'identifier immédiatement les changements critiques de la situation de sécurité.

En principe, il est possible d'introduire autant de plans d'audit que l'on veut, même pour plusieurs systèmes et avec des horaires librement choisis. Les contrôles, par exemple pour vérifier si toutes les notes OSS sont à jour, peuvent ainsi être effectués chaque semaine, voire chaque jour s'il s'agit de systèmes qui présentent un standard de sécurité très élevé. Ou bien on peut mettre en place un grand contrôle général de tous les systèmes une fois par mois, en fonction de son propre cas d'utilisation. Et il peut en résulter différentes représentations, que l'on peut voir individuellement ou de manière agrégée.

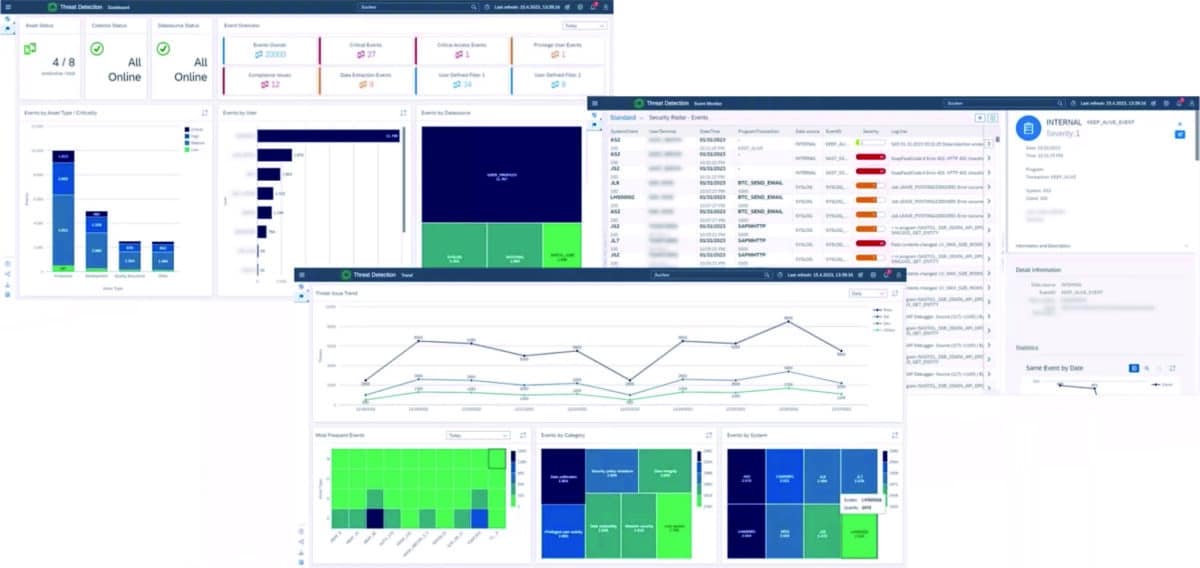

Tableau de bord de détection des menaces - tout sous les yeux grâce à des vues hautement personnalisables.

Détection des menaces

Le tableau de bord de détection des menaces est essentiellement basé sur une collection de différentes sources de données, où des entrées de journal sont écrites et où des corrélations au sein de ces sources de données doivent être identifiées et évaluées. Le tableau de bord sert d'abord à déterminer l'état de la collecte de données : Les collecteurs de données fonctionnent-ils aux intervalles prévus, envoient-ils des données en conséquence et trouvent-ils toutes les sources de données pour chaque système ? Cela permet de voir d'un coup d'œil si la collecte de données fonctionne correctement. Le tableau de bord propose ensuite différentes agrégations pour classer les événements. On peut par exemple créer des filtres sur des domaines d'événements individuels afin de se concentrer sur un groupe de systèmes ou un mandant particulier. Différentes sources de données peuvent être consultées de manière spécifique par rapport aux différents utilisateurs, il est possible de définir des filtres pour les événements d'accès critique, mais aussi de présenter une vue d'ensemble du volume total de données : De quelles sources proviennent les données, par quels utilisateurs sont-elles générées ? Quelle est la criticité et la répartition par rapport aux systèmes de développement et de test productifs, mais aussi en fonction du degré de gravité ? Quelles sont les données critiques, combien d'événements critiques se sont produits et sur quels systèmes ? De là, il est possible de passer directement au moniteur d'événements du tableau de bord afin d'obtenir des informations détaillées sur les journaux, de procéder à des analyses corrélatives et d'établir des liens entre les différents événements et les entrées de journal. Les utilisateurs du tableau de bord de détection des menaces disposent d'une autre option : la vue des tendances. Elle montre la répartition des événements par origine, utilisateurs et autres catégories sur une période donnée. Avec huit graphiques différents au choix, le tableau de détection des menaces s'adapte parfaitement aux besoins de l'utilisateur.

Trois tableaux de bord

Ainsi, le Security Information Center s'adresse à l'administration de la sécurité au sens large, c'est-à-dire à tous ceux qui s'occupent des audits ou de la surveillance de la configuration, mais aussi, par exemple, au RSSI qui regarde comment les problèmes se sont développés au fil du temps et si les audits ont été réalisés. Pour le tableau de bord de détection des menaces, ce sont plutôt les analystes de la sécurité qui travaillent ici et qui utilisent par exemple le moniteur d'événements, parfois aussi les décideurs de la sécurité qui ont besoin d'informations plus détaillées ou qui suivent une tendance particulière. Avec la nouvelle version de Pathlock, un niveau supplémentaire, l'Executive Dashboard, vient s'ajouter pour agréger les données de la Threat Detection et de la Vulnerability Management et les présenter en un coup d'œil.

Tableaux de bord de sécurité SAP - conçus sur mesure pour les besoins des utilisateurs.

Niveau exécutif

Les informations les plus importantes se trouvent immédiatement à l'entrée du tableau de bord : un paysage est-il menacé ? Quel est le niveau de problème ? Quel est l'état général du paysage système et les critères de conformité ont-ils été respectés ? En outre, on trouve différentes informations sur les tendances : Comment les vulnérabilités évoluent-elles par rapport aux menaces et y a-t-il une corrélation ? Si un aspect doit être examiné plus en profondeur, il y a toujours différentes informations de suivi avec des vues détaillées, par exemple sur le niveau de patch - donc des informations plus spécifiques qui ne sont peut-être pas intéressantes pour le CEO, mais pour le CIO ou le gestionnaire d'infrastructure. L'Executive Security Dashboard offre également des visualisations du réseau de surveillance : quelles sont les connexions entre le système central et les systèmes gérés ? Y a-t-il des connexions qui ne sont actuellement pas fonctionnelles ? Celles-ci sont alors signalées par une ligne rouge, mais la découverte concrète n'est pas spécifiée précisément, car un décideur ne doit pas être informé dans les moindres détails. Il reçoit plutôt des informations de haut niveau : Y a-t-il un problème et quelle est sa gravité ? Qui est l'interlocuteur pour ce système, qui dois-je contacter pour que la résolution du problème soit mise en route ? Avec le nouveau tableau de bord de sécurité exécutif, les responsables pourront donc à l'avenir prendre des décisions aussi informées et fondées que possible avec un minimum d'efforts et les mettre en œuvre immédiatement.