Cible SAP

L'accès non autorisé permet le sabotage, l'espionnage et la fraude - jusqu'au contrôle total des infrastructures SAP.

Par le biais de Accès sur Bases de données les espions ont accès à toutes les données critiques d'une entreprise : USIS, un fournisseur de recherches de fond sur les données personnelles, a dû admettre en 2015 l'accès externe non autorisé à au moins 25.000 données d'employés d'agences gouvernementales américaines.

Pour une fraude étendue un Agresseur son Droits dans les systèmes SAP, se crée un faux sous-traitant, se fait une facture et ordonne le virement sur son propre compte.

Cela passe par l'extension des privilèges d'un utilisateurComptes - en neutralisant l'approche de sécurité spécifique à SAP de la ségrégation des fonctions (SoD) : une séparation des obligations ou des compétences peut certes être efficace pour des Sécurité en veillant à ce que Droits des collaborateurs du développement, de la production, de la planification et de la comptabilité soient soigneusement séparés.

Mais la séparation peut aussi être le fait de personnes très privilégiées Comptes être neutralisé.

Mais la séparation peut aussi être le fait de personnes très privilégiées Comptes être neutralisé.

Dans un cas contre lequel la CERT américaine, proche du gouvernement, a mis en garde en mai 2016, une vulnérabilité pouvant être fermée depuis 2010 avec un patch Faille de sécurité toujours exploité dans les systèmes SAP avec Invoker Servlet activé.

Par cette brèche, on peut Agresseur à distance de nouvelles applications SAPUtilisateurs avec des privilèges d'administration via le navigateur web.

L'écart a été constaté pour 36 entreprises - dont 13 réalisaient un chiffre d'affaires annuel de plus de dix milliards d'euros.

L'attaque a visé des plates-formes Java SAP non mises à jour ou mal configurées. Le sabotage par la mise hors service d'applications SAP, voire d'un système entier, est également dramatique.

Au printemps 2016, les personnes interrogées dans le cadre d'une étude du Ponemon Institute ont estimé à 4,5 millions de dollars les dommages causés par la mise hors ligne d'une application, y compris tous les coûts de réparation des dommages et les opportunités commerciales perdues.

Attaques sur les profils et les privilèges

Les couches de transaction - comme Hana ou NetWeaver - qui gèrent les informations commerciales et les processus ainsi que l'accès à ces derniers, règlent la communication entre les instances et sont responsables de leur fonctionnement, constituent des surfaces d'attaque pour les droits d'accès et les profils d'utilisateurs. Sécurité par exemple par Cryptage s'en occuper.

Aussi Comptes et leurs autorisations sont gérées dans la couche de transaction à l'aide de paramètres et peuvent être gérées comme pour une Base de données changer. Agresseur tentent, par ces accès, de contrôler à distance le trafic de données, de lire, de copier, de déplacer ou d'écraser des répertoires de tout contenu.

Tous les paramètres des infrastructures SAP peuvent être configurés rapidement en saisissant des valeurs numériques.

Compte-gestion et taux d'erreur

Les possibilités les plus diverses de Compte–Administration Les erreurs et les omissions sont rapidement source de complexité et augmentent le taux d'erreur.

Les risques sont liés à la personnalisation du logiciel SAP, au paramétrage des utilisateurs et à l'utilisation des données. Gestion Engine (UME) pour les systèmes Java, qui est responsable de la recherche ou de la création de nouveaux utilisateurs, et par la liste de contrôle d'accès (ACL), qui régit l'ouverture de session sur les serveurs et l'autorisation des programmes ou des connexions (reginfo, secinfo, Webdispatcher, Management Console, Message Server, ICM).

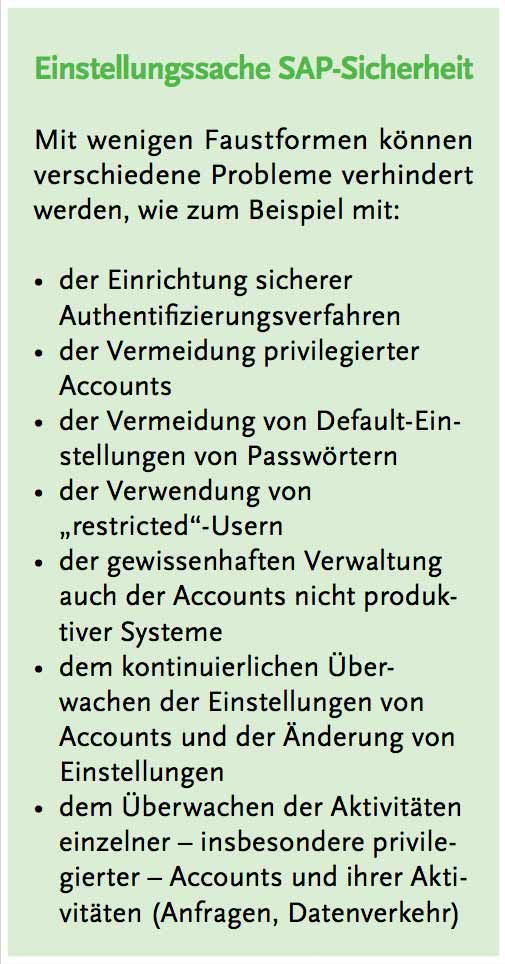

D'autres dangers existent lors de la configuration des rôles d'utilisateur et des paramètres d'utilisateur en général (par exemple par le Sap_All-User à autorisation universelle ainsi que les profils d'utilisateur pouvant accepter des connexions RFC) ou lors de configurations peu sûres des procédures d'authentification.

Gestion de Risque-utilisateurs

Les privilèges étendus rendent les utilisateurs dangereux. Si les données d'accès ont été divulguées ou si les procédures d'authentification ont été contournées, l'utilisation de types d'utilisateurs sécurisés peut toutefois constituer un deuxième rempart.

Une règle de base en matière de gestion des droits est donc d'utiliser un Utilisateurs seulement avec le minimum de Droite dont il a besoin pour accomplir sa tâche. L'utilisateur dit restreint, qui ne dispose d'aucun privilège particulier par défaut, sur Bases de données n'accède que par le biais d'applications clientes et ne dispose pas d'un accès SQL complet devrait être une norme de sécurité.

Les utilisateurs standard qui, par défaut, créent leurs propres objets, peuvent lire les données dans la vue système et ont un rôle public, devraient être évités dans la mesure du possible. Leurs activités de connexion, de consultation et de transfert de données doivent être particulièrement surveillées.

Cela s'applique bien sûr aussi aux cas particulièrement critiques Hana-User : le adm user (où représente la Hana-), créé au niveau du système d'exploitation au cours du processus d'installation, fournit, sans protection, un identifiant de connexion à la base de données. Risque de l'entreprise. Il dispose de privilèges pour tous Hana-ressources système.

De nombreux fournisseurs de systèmes placent le Mot de passe pour ce Utilisateurs pendant l'installation des systèmes chez les clients. Il devrait être modifié au plus tard après la remise de l'infrastructure SAP.

D'autres Utilisateurs sur l'environnement du système d'exploitation, comme l'utilisateur root, l'utilisateur sapadm ou les profils d'utilisateurs créés individuellement, doivent être configurés de manière sûre et surveillés d'autant plus étroitement qu'ils disposent de privilèges étendus.

Entrées latérales

Les mécanismes d'urgence de SAP constituent une autre porte dérobée à surveiller, pour laquelle on ne demande souvent pas d'identifiants. Avec le paramètre de profil login/no_automatic_user_sapstar, un accès est disponible pour la résolution simple des problèmes, qui peut conduire à la situation dangereuse. Porte dérobée peut être.

Si le super-utilisateur SAP* est ensuite supprimé, cet accès n'existe plus pour les utilisateurs auditables. Bases de données. Il n'est donc pas détecté lors des audits traditionnels, mais il est connecté au système avec toutes les autorisations. En outre, le système standardMot de passe ne sont pas modifiés.

Le résultat en cas d'abus est la compromission soit d'un ou de plusieurs clients, soit d'un ou de plusieurs serveurs d'application, soit même de l'ensemble du système SAP.

La solution simple consiste à ne jamais supprimer le super-utilisateur, à sauvegarder en plus l'utilisateur SAP* et à fixer la valeur login/no_automatic_user_sapstar à "1".

Mais les configurations non sécurisées des procédures d'authentification constituent également un risque élevé. Risque de l'entreprise. Les scripts d'enregistrement automatique de mots de passe dans l'interface utilisateur SAP GUI. Si elles sont paramétrées en conséquence, elles enregistrent les valeurs saisies dans le champ de connexion, et donc aussi les données de l'utilisateur. Mots de passe - mais aussi les données d'utilisation des clients.

De telles attaques sont favorisées par une trop faible Cryptage lors de l'enregistrement des données. De plus, l'historique des entrées dans les champs de nom d'utilisateur est conservé pour chaque Utilisateurs dans un fichier portant un nom uniforme, de sorte qu'un Pirate informatique les trouve facilement. Pour plus Sécurité assure le Protection des saisies dans des champs de saisie obscurcis ou l'arrêt de l'enregistrement des saisies passées.

Les "raccourcis SAP" constituent une autre lacune. Ici, ils définissent Utilisateurs non seulement une adresse cible pour se connecter à une instance SAP, la transaction à y déclencher et, dans certaines circonstances, l'inscription d'un nom d'utilisateur par défaut.

Un raccourci défini ou contrôlé par de mauvaises mains peut devenir une porte d'entrée sur les systèmes. Dans les anciennes plateformes de transaction, le danger était encore plus grand, car les raccourcis incluaient la saisie automatique de données individuelles. Mots de passe a pu être intégré.

SAP a ajouté ces options pour les nouveaux Mots de passe c'est pourquoi il est désormais bloqué. Pour les sites déjà existants Mots de passe ce risque peut subsister.

Vérification de la configuration et défense contre les attaques

Compte tenu de la complexité et de la dimension des problèmes de configuration, il est presque impossible d'éviter les erreurs. Il convient toutefois de les trouver et de les corriger le plus rapidement possible.

Une solution de sécurité SAP efficace examine donc les erreurs de configuration et offre une protection en temps quasi réel contre d'éventuelles attaques.

L'inventaire des Failles de sécurité ne peut se faire que par des solutions d'évaluation automatisées. Il est important de contrôler en permanence l'état de sécurité de l'infrastructure SAP afin de détecter immédiatement les nouveaux paramètres erronés.

Il s'agit non seulement de systèmes productifs, mais également de Test-car c'est là que se trouvent les données utilisateur configurées par défaut et souvent oubliées.ComptesLes sites de rencontre sont des lieux où les visiteurs indésirables profitent de la situation.

Configurations de Comptes ou les solutions d'authentification peuvent être configurées en fonction de différentes directives (SAPPolitique de sécurité, PCI, SOX, NERC, Custom ou autres).

Une solution de détection et de défense contre les menaces donne ensuite, dans un premier temps, des instructions pas à pas et donc rapides à mettre en œuvre pour corriger les failles.

Contre les menaces inconnues, qui sont également dues à des risques liés à la configuration, les solutions offrent une protection en temps quasi réel.Protection en bloquant les attaques jusqu'à ce qu'une SAP Security Note soit disponible à cet effet.

En haut de la liste, il y a aussi une Surveillance d'accès anormaux de collaborateurs internes.

Le développeur qui recourt soudainement ou à des moments inhabituels à des instances pour la comptabilité ne doit pas passer inaperçu et son Accès être bloqué le cas échéant.