Objetivo SAP

El acceso no autorizado permite el sabotaje, el espionaje y el fraude, incluido el control total de las infraestructuras SAP.

Debido a Accede a en Bases de datos los espías acceden a todos los datos críticos de una empresa: USIS, un proveedor de investigación de antecedentes sobre datos personales, se vio obligado a admitir el acceso externo no autorizado a al menos 25.000 datos de empleados de organismos gubernamentales estadounidenses en 2015.

Para que un fraude se extienda a Atacante su Derechos en los sistemas SAP, se configura como falso proveedor, elabora una factura e inicia la transferencia a su propia cuenta.

Esto se consigue ampliando los privilegios de un usuarioCuentas - socavando el enfoque de seguridad específico de SAP de Segregación de Funciones (SoD): Aunque una separación de funciones o competencias puede ser eficaz para Seguridad por Derechos de empleados en desarrollo, producción, planificación y contabilidad.

Sin embargo, la separación también puede estar causada por un fuerte privilegio Cuentas puede anularse.

Sin embargo, la separación también puede estar causada por un fuerte privilegio Cuentas puede anularse.

En un caso, del que alertó el US-CERT, afiliado al gobierno, en mayo de 2016, una vulnerabilidad que en realidad es parcheable desde 2010 está siendo Brecha de seguridad se sigue utilizando en los sistemas SAP con el Invoker Servlet activado.

La brecha permite Atacante acceso remoto al nuevo SAPUsuario con privilegios de administración a través del navegador web.

La brecha se detectó en 36 empresas, 13 de las cuales generaban un volumen de negocio anual superior a diez mil millones de euros.

El ataque iba dirigido a plataformas SAP Java no actualizadas o mal configuradas. El sabotaje mediante el cierre de aplicaciones SAP o incluso de todo un sistema también es dramático.

En la primavera de 2016, los encuestados en un estudio del Ponemon Institute estimaron en 4,5 millones de dólares los daños causados cuando una aplicación tiene que desconectarse, incluidos todos los costes de reparación de los daños y las oportunidades de negocio perdidas.

Ataques a perfiles y privilegios

Las capas transaccionales -como Hana o NetWeaver-, que gestionan la información y los procesos empresariales, así como el acceso a los mismos, regulan la comunicación entre las instancias y son responsables de sus derechos de acceso, son los objetivos de los ataques a los derechos de acceso y a los perfiles de usuario. Seguridad por ejemplo a través de Cifrado proporcionar.

También Cuentas y sus autorizaciones se gestionan en la capa de transacciones con parámetros y pueden gestionarse como en un Base de datos cambiar. Atacante intentar utilizar estos accesos para controlar a distancia el tráfico de datos, leer, copiar, mover o sobrescribir directorios de cualquier contenido.

Todos los parámetros de las infraestructuras SAP pueden configurarse rápidamente introduciendo valores numéricos.

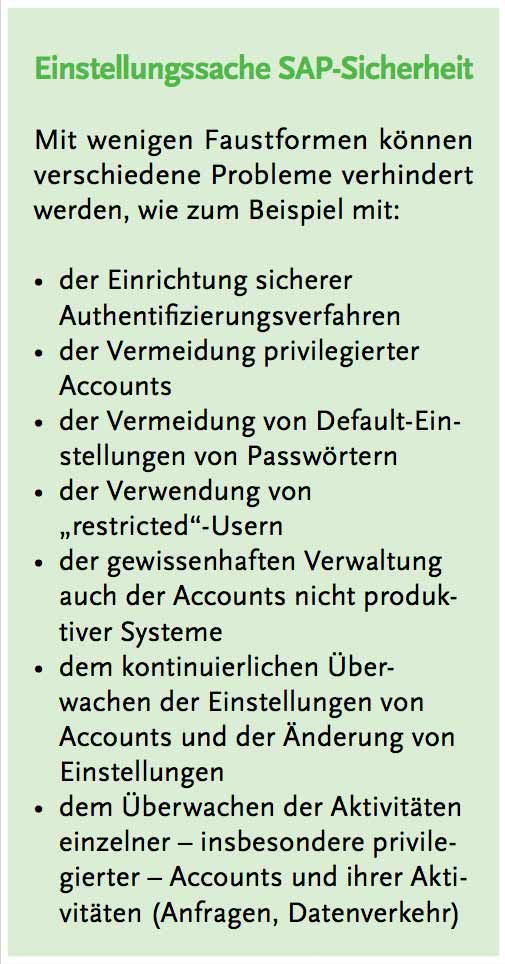

Cuenta-Gestión e índice de error

Las distintas posibilidades de Cuenta–Administración crean rápidamente complejidad y aumentan la tasa de errores.

Los riesgos se derivan de la personalización del software SAP, de las configuraciones de los usuarios y de la Gestión Engine (UME) en los sistemas Java, que se encarga de buscar o crear nuevos usuarios, y por la Access Control List (ACL), que regula el inicio de sesión en los servidores y la autorización de programas o conexiones (reginfo, secinfo, Webdispatcher, Management Console, Message Server, ICM).

Existen otros riesgos en la configuración de los roles de usuario y los parámetros de usuario en general (por ejemplo, a través del usuario Sap_All universalmente autorizado y los perfiles de usuario que pueden aceptar conexiones RFC) o con configuraciones inseguras de los procedimientos de autenticación.

Gestión de Riesgo-usuarios

Los privilegios de largo alcance convierten a los usuarios en peligrosos. Sin embargo, si se filtran datos de acceso o se eluden los procedimientos de autenticación, el uso de tipos de usuario seguros puede proporcionar un segundo muro de protección.

Por tanto, una regla básica en la gestión de derechos es utilizar un Usuario sólo con el mínimo de Derecha que necesita para su tarea. El llamado usuario restringido, que no tiene ningún privilegio especial en la configuración por defecto, se asigna a Bases de datos sólo a través de aplicaciones cliente y no tiene acceso total a SQL debería ser el estándar de seguridad.

Los usuarios estándar que pueden crear sus propios objetos y leer datos en la vista del sistema por defecto y tienen un rol público deben evitarse siempre que sea posible. En particular, deben supervisarse sus actividades de inicio de sesión, consulta de datos y transferencia de datos.

Por supuesto, esto también se aplica a los Hana-user: El usuario adm (donde significa el respectivo Hana-system SID), que se crea a nivel de sistema operativo durante el proceso de instalación, proporciona un Riesgo representa. Tiene privilegios para todos Hana-recursos del sistema.

Muchos proveedores de sistemas fijan el Contraseña para este Usuario durante la instalación de los sistemas en las instalaciones del cliente. Deberá modificarse tras la entrega de la infraestructura SAP como muy tarde.

También otros Usuario en el entorno del sistema operativo, como el usuario root, el usuario sapadm o los perfiles de usuario creados individualmente, deben configurarse de forma segura y supervisarse aún más con amplios privilegios.

Entradas laterales

Los mecanismos de emergencia de SAP son otra puerta trasera que hay que vigilar y que a menudo no pide credenciales al entrar. El parámetro de perfil login/no_automatic_user_sapstar proporciona acceso para resolver problemas sin complicaciones, lo que puede llevar a la peligrosa Puerta trasera puede hacerse realidad.

Si a continuación se elimina el superusuario SAP*, este acceso deja de existir para los datos auditables Bases de datos. Por lo tanto, pasa desapercibido cuando se realizan auditorías convencionales, pero está conectado al sistema con todas las autorizaciones. Además, la normaContraseña no se modifique.

El resultado del mal uso es el compromiso de uno o más clientes, uno o más servidores de aplicaciones o incluso todo el sistema SAP.

El remedio sencillo es no borrar nunca el superusuario, guardar adicionalmente el usuario SAP* y establecer el valor login/no_automatic_user_sapstar en "1".

Sin embargo, las configuraciones inseguras de los procedimientos de autenticación también suponen un alto riesgo. Riesgo representan. Peligro es creado por scripts para el almacenamiento automático de Contraseñas en la interfaz de usuario SAP GUI. Con los ajustes adecuados, éstos guardan los valores introducidos en el campo de inicio de sesión, por ejemplo, y por lo tanto también Contraseñas - sino también los datos de usuario de los clientes.

Este tipo de ataques se ven favorecidos por un Cifrado al guardar los datos. Además, el historial de entradas en los campos de nombre de usuario se guarda para cada usuario. Usuario guardados en un archivo de nombre uniforme, de modo que un Hacker encontrarlos fácilmente. Para saber más Seguridad proporciona la Protección de entradas en campos de entrada oscurecidos o cancelar el guardado de entradas anteriores.

Otra brecha son los llamados atajos SAP. Aquí se definen Usuario no sólo una dirección de destino para iniciar sesión en una instancia de SAP, la transacción que debe desencadenarse allí y, en determinadas circunstancias, la introducción de un nombre de usuario predeterminado.

Un atajo definido o controlado por las manos equivocadas puede convertirse en una puerta de acceso a los sistemas. En capas de transacciones anteriores, el peligro era aún mayor, porque los atajos también incluían la introducción automática de datos individualizados. Contraseñas podría instalarse.

SAP ha puesto estas opciones a disposición de los nuevos Contraseñas por lo tanto bloqueado mientras tanto. Para los ya existentes Contraseñas este riesgo puede seguir existiendo.

Comprobación de la configuración y defensa contra ataques

Dada la complejidad y dimensión del problema de la configuración, es difícil evitar los errores. Sin embargo, es importante encontrarlos y rectificarlos lo antes posible.

Por ello, una solución de seguridad SAP eficaz analiza los errores de configuración y ofrece protección casi en tiempo real contra posibles ataques.

El inventario de Lagunas de seguridad sólo puede lograrse mediante soluciones de evaluación automatizadas. Es importante comprobar continuamente el estado de seguridad de la infraestructura SAP para reconocer inmediatamente cualquier nueva configuración incorrecta.

Esto significa que no sólo los sistemas productivos, sino también Prueba-deben tenerse en cuenta, porque es precisamente aquí donde el usuario configurado por defecto y a menudo olvidadoCuentasque son explotadas por visitantes no deseados.

Configuraciones de Cuentas o las soluciones de autenticación pueden personalizarse según diversas directrices (SAP-Política de seguridadPCI, SOX, NERC, Custom u otros).

A continuación, una solución para la detección y defensa de las amenazas proporciona instrucciones paso a paso sobre cómo eliminar las lagunas para que puedan aplicarse rápidamente.

Las soluciones ofrecen protección casi en tiempo real contra amenazas desconocidas, que también están causadas por riesgos relacionados con la configuración.Protección bloqueando los ataques hasta que esté disponible una nota de seguridad de SAP.

A la cabeza de la lista se encuentra también un Supervisión de acceso anormal por parte de empleados internos.

El promotor que de repente o en momentos inusuales recurre a instancias para llevar la contabilidad no debe pasar desapercibido y su Accede a bloquearse en caso necesario.