Cuadros de mando para los responsables de la toma de decisiones

Para cada vez más empresas, la visión global de la situación actual de los riesgos y la presentación de la información constituyen un reto cada vez mayor. Se necesitan vistas de gestión de la situación de riesgo actual y sus cambios a lo largo del tiempo, así como listas de trabajo detalladas y asistencia para las medidas posteriores. Piyush Pandey, CEO de Pathlock, subraya lo crucial que es que los CISO y los departamentos de TI dispongan de la información adecuada para presentarla al CEO o al consejo de administración: "Sólo cuando los CEO comprendan la situación de las amenazas y las consecuencias financieras y empresariales de las violaciones de la seguridad, podrán las unidades de negocio obtener también el presupuesto que necesitan."

Para ello es necesario invertir por adelantado en medidas de control, como la detección de amenazas en tiempo real. "Mediante el análisis proactivo, incluso las empresas con presupuestos más reducidos pueden identificar sus mayores riesgos para priorizar las inversiones y los esfuerzos de corrección. Los cuadros de mando ofrecen una ventaja clave en este sentido", explica. La atención se centra en una visión holística de las comprobaciones periódicas y puntuales de los parámetros, combinada con la detección de amenazas en tiempo real.

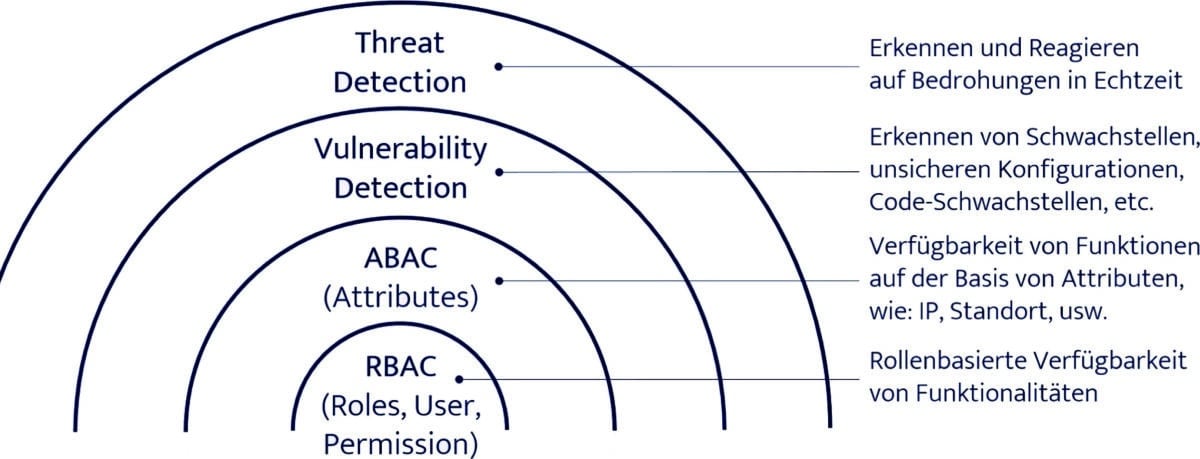

En primer lugar, una ubicación de los cuadros de mando en el modelo piel de cebolla: Un buen concepto de rol para la puesta a disposición de funcionalidades es el núcleo de un sistema SAP limpio. Sobre esta base, la disponibilidad de las funcionalidades puede controlarse como una barrera de seguridad adicional basada en atributos, por ejemplo, a través de la dirección IP o la hora de acceso. Si, por ejemplo, el concepto de función permite al usuario acceder a dibujos técnicos, esto se bloquea dinámicamente si el acceso se produce fuera de las horas normales de trabajo. La gestión de vulnerabilidades, que implica la detección cíclica de vulnerabilidades, y finalmente la detección de amenazas para el reconocimiento de amenazas en tiempo real, actúan como capas adicionales. Los cuadros de mando Pathlock se encuentran en estas capas exteriores y presentan su información de forma significativa para la evaluación de la seguridad y la transparencia.

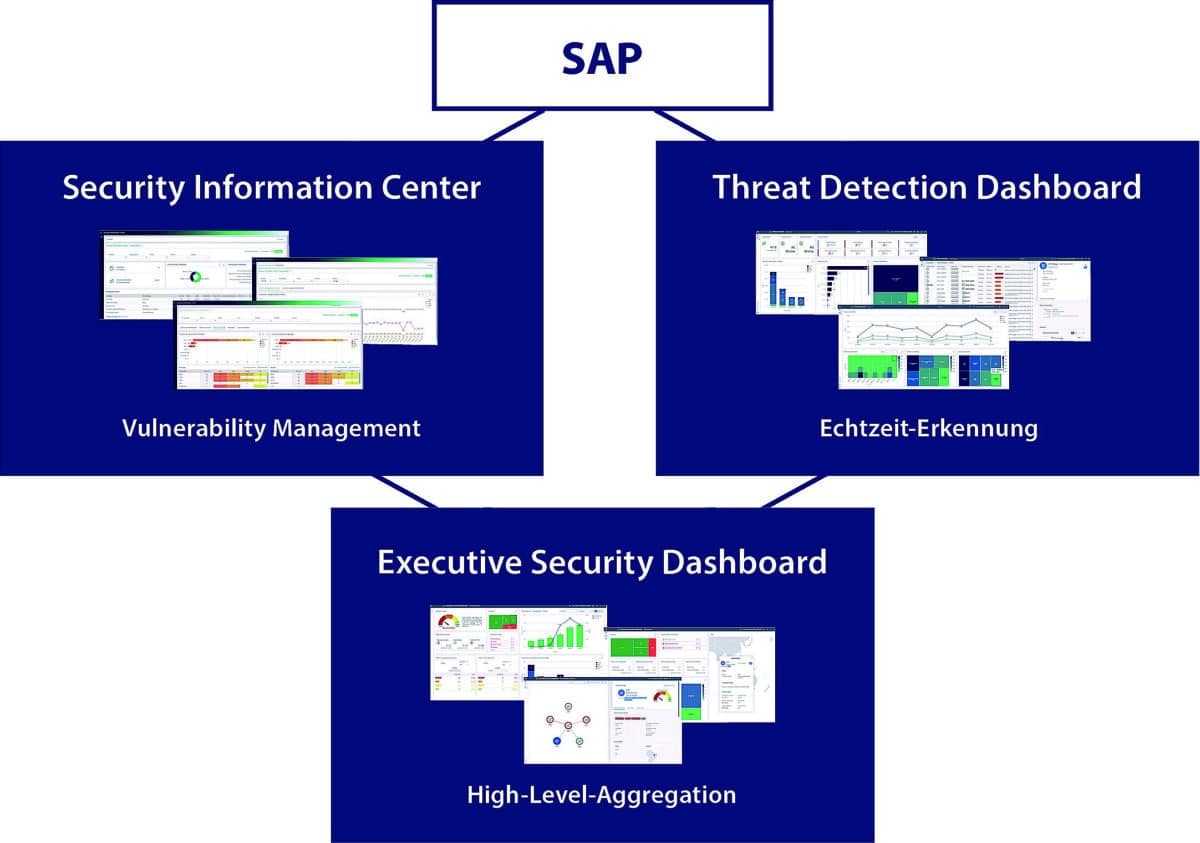

Estrategia de cuadros de mando

¿Cómo es una estrategia para supervisar el área de TI de SAP y reaccionar con cuadros de mando? Por un lado, está el Centro de Información de Seguridad para presentar y poner a disposición la gestión de vulnerabilidades, es decir, la supervisión cíclica, de forma gráfica y visual. Por otro lado, está el Dashboard de Detección de Amenazas, que recoge y visualiza todos los hallazgos del área de detección en tiempo real. A continuación, los puntos esenciales de ambas áreas se resumen y se ponen a disposición de forma agregada a nivel directivo en el cuadro de mandos ejecutivo, con el fin de proporcionar a los responsables de la toma de decisiones una visión general del contexto global de la seguridad.

Centro de información

El Centro de Información de Seguridad contiene nuestra gestión de vulnerabilidades. Básicamente, hay que tener en cuenta que para ello es necesario un soporte controlado por software, ya que no es factible comprobarlo todo a mano. En este caso, es Pathlock Risk and Compliance Management, que ejecuta comprobaciones cíclicas, las llamadas comprobaciones de auditoría, que cubren las áreas más diversas de la gestión de vulnerabilidades. Y con el Centro de Información de Seguridad se puede ver de un vistazo lo que han revelado estas evaluaciones. Por ejemplo, si

faltan notas de OSS, configuraciones críticas o lagunas en la supervisión de un entorno SAP. Los resultados de las ejecuciones de auditoría a lo largo del tiempo se pueden analizar para identificar inmediatamente cambios críticos en la situación de la seguridad.

En principio, existe la posibilidad de introducir cualquier número de planes de auditoría, también para varios sistemas y con calendarios de libre elección. Las comprobaciones, como si todas las notas de OSS están actualizadas, pueden ejecutarse semanalmente o incluso diariamente si los sistemas tienen un nivel de seguridad muy alto. También se puede establecer una comprobación general de todos los sistemas una vez al mes, en función de su propio caso de uso. Y esto puede dar lugar a diferentes presentaciones, que pueden ser vistas de forma individual o agregada.

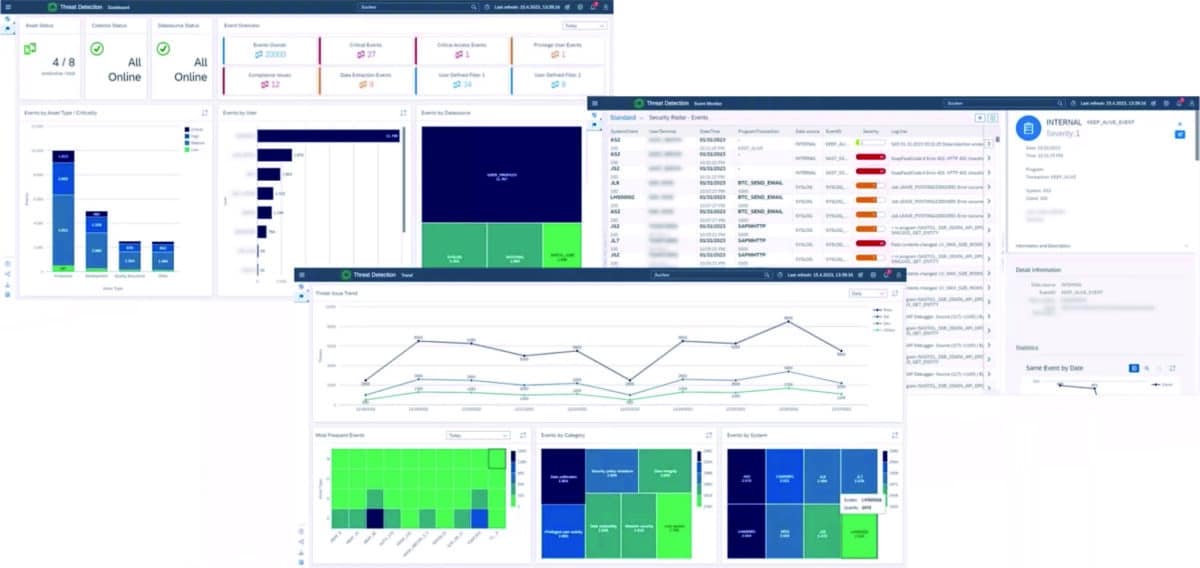

Panel de detección de amenazas: todo a la vista a través de vistas altamente personalizables.

Detección de amenazas

El cuadro de mandos de detección de amenazas se basa esencialmente en una colección de diferentes fuentes de datos en las que se escriben las entradas de registro y se deben reconocer y evaluar las correlaciones dentro de estas fuentes de datos. El cuadro de mandos se utiliza en primer lugar para determinar el estado de la recopilación de datos: ¿Están funcionando los recopiladores de datos a los intervalos que deberían, están enviando los datos adecuadamente y están encontrando todas las fuentes de datos de cada sistema? Así se puede saber de un vistazo si la recogida de datos funciona a la perfección. A continuación, el cuadro de mandos ofrece diversas agregaciones para agrupar los eventos. Se pueden crear filtros en áreas de eventos individuales, por ejemplo, para ver un grupo de sistemas específico o un solo cliente. Se pueden ver diferentes fuentes de datos en relación con usuarios individuales, se pueden almacenar filtros para eventos de acceso críticos, pero también se puede mostrar una visión general del volumen total de datos: ¿De qué fuentes proceden los datos, por qué usuarios son generados? ¿Cuál es la criticidad y la distribución con respecto a los sistemas productivos de desarrollo y prueba, pero también según la gravedad? ¿Cuáles son los datos críticos, cuántos eventos críticos se han producido en qué sistemas? A partir de ahí, es posible saltar directamente al monitor de eventos del cuadro de mandos para obtener información detallada de los registros, realizar análisis correlativos y determinar correlaciones entre eventos individuales y entradas de registro. Otra opción disponible para los usuarios del panel de detección de amenazas es la vista de tendencias. Muestra la distribución de eventos por origen, usuarios y otras categorías durante un periodo de tiempo. Es posible personalizar ampliamente la visualización; con ocho diagramas diferentes para elegir, el Tablero de detección de amenazas es altamente personalizable según las necesidades del usuario.

Tres cuadros de mando

El Centro de Información de Seguridad sirve a la administración de la seguridad en el sentido más amplio, es decir, a cualquiera que se ocupe de las auditorías o de la supervisión de la configuración, pero también, por ejemplo, al CISO, que examina cómo han evolucionado los problemas a lo largo del tiempo y si se han cumplido las auditorías. Con el Dashboard de detección de amenazas, son más bien los analistas de seguridad los que trabajan aquí y utilizan el monitor de eventos, por ejemplo, a veces también los responsables de la toma de decisiones de seguridad que necesitan información más detallada o seguir una determinada tendencia. Con la nueva versión de Pathlock, se ha añadido un nivel más, el Panel Ejecutivo, para agregar los datos de Detección de Amenazas y Gestión de Vulnerabilidades y presentarlos de un vistazo.

Cuadros de mando de seguridad SAP: adaptados a las necesidades de los usuarios.

Nivel ejecutivo

La información más importante se encuentra inmediatamente en la entrada del cuadro de mandos: ¿Está en riesgo un paisaje? ¿En qué medida es problemático? ¿Cuál es el aspecto general del entorno del sistema y se han cumplido los criterios de conformidad? Además, se puede encontrar diversa información sobre tendencias: ¿Cómo evolucionan las vulnerabilidades en relación con las amenazas y existe una correlación? Si es necesario examinar un aspecto con más detalle, siempre hay diversa información de seguimiento con vistas detalladas, por ejemplo a nivel de parches, es decir, información más específica que puede no interesar al director general, pero sí al director de sistemas o al gestor de infraestructuras. El cuadro de mandos ejecutivo de seguridad también ofrece visualizaciones de la red de supervisión: ¿Cómo son las conexiones desde el sistema central a los sistemas gestionados? ¿Hay conexiones que no funcionan actualmente? Éstas se marcan con una línea roja, en la que no se especifica exactamente el hallazgo concreto, ya que un responsable de la toma de decisiones no necesita ser informado hasta el más mínimo detalle. En su lugar, recibe información de alto nivel: ¿Existe un problema y cuál es su gravedad? ¿Quién es la persona de contacto para este sistema, con quién tengo que ponerme en contacto para resolver el problema? Con el nuevo Cuadro de mandos ejecutivo de seguridad, los responsables podrán tomar las decisiones mejor informadas y fundamentadas con el menor esfuerzo posible e iniciar inmediatamente su aplicación.