Meltdown, Spectre & Hana

Ce n'est pas la première fois qu'une alerte de sécurité met en évidence la vulnérabilité des PC et des serveurs. Dans le cas de Meltdown et Spectre, de nombreux experts informatiques sérieux parlent toutefois d'un Security-GAU, car il est et sera certes possible d'endiguer le danger, mais les conséquences ne peuvent pas encore être évaluées.

La différence avec les problèmes de sécurité précédents : Dans le cas de Meltdown et Spectre, il ne s'agit pas d'éliminer une erreur de programmation "fâcheuse", mais d'une décision architecturale fondamentale de la conception du processeur.

Les étapes de calcul que le processeur exécute de manière optionnelle et prédictive ne sont pas protégées de manière aussi sûre et complète que le code de programme "officiel". Afin de ne pas perdre de temps à attendre des résultats intermédiaires, la plupart des processeurs multicœurs modernes calculent les résultats possibles en tant que "tâche assidue" en obéissant par anticipation.

Ce qui n'est pas nécessaire est trié. Ce qui est nécessaire est alors déjà prêt. Malheureusement, cette tâche diligente anticipée est effectuée dans le "no man's land" du processeur, où des résultats corrects sont certes obtenus, mais en excluant toutes les mesures de sécurité.

Les analyses futures montreront dans quelle mesure la réparation de Meltdown et Spectre devient urgente et nécessaire, car cette catastrophe en matière de sécurité peut être utilisée par des activités criminelles. Pour un utilisateur de Hana, en revanche, une toute autre question se pose : la "réparation" aura-t-elle un impact sur les performances de la base de données Hana ?

En se basant sur la connaissance publique de Meltdown et Spectre et sur les solutions mises en œuvre pour corriger la faille, soit au niveau du BIOS, soit au niveau du système d'exploitation, on peut dire que les performances du processeur sont définitivement réduites.

On ne trouve pas grand-chose et le peu que l'on trouve, ce sont des références à d'autres entreprises informatiques - SAP garde la balle au centre et les clients existants dans l'incertitude.

Le célèbre magazine informatique "Magazin für Computer-Technik" (c't) a déjà pu effectuer quelques tests qui ont été publiés dans l'édition du 20 janvier de cette année. Voici le résultat en résumé :

Pour les fonctions Office simples, on ne constatera guère de baisse significative des performances sur le PC, cela peut rarement arriver pour les jeux sur ordinateur, mais pour les commandes d'entrée/sortie très intensives, comme c'est principalement le cas dans l'environnement des bases de données, on peut observer des baisses de performances significatives et sensibles.

Hana est une base de données informatique en mémoire qui dépend principalement de la vitesse du processeur ainsi que de la taille et de la vitesse des caches et de la mémoire principale.

En théorie, les mesures de réparation (correctifs) au niveau du processeur, y compris le BIOS (Basic Input/Output System), et au niveau du système d'exploitation (Linux de Suse et Red Hat) peuvent donc avoir un impact significatif sur les performances globales de la base de données Hana.

Si la base de données Hana fonctionne dans un environnement système virtualisé (hyperviseur), les mesures prises dans un système VMware sont bien entendu également déterminantes.

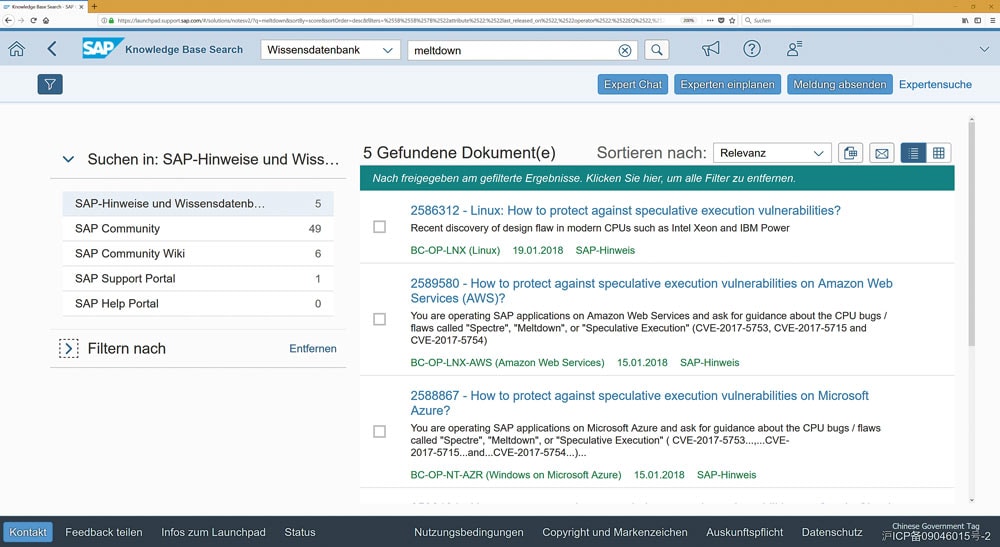

Le client Hana existant devrait donc trouver des réponses sur la place de marché de services de SAP, élaborée par SAP en collaboration avec ses partenaires Intel, IBM, Suse, Red Hat et VMware. C'est raté - voir la capture d'écran.

Le silence de SAP à l'endroit où le client existant cherche d'abord conseil et aide est inquiétant : SAP ne sait-il pas ou ne veut-il rien dire à ce sujet ? Dans quelle mesure les systèmes Hana sont-ils menacés ? Pourquoi Intel et IBM, dont les processeurs font tourner Hana, ne disent-ils rien ?

Selon l'état actuel des connaissances, Meltdown et Spectre auront des répercussions sur toutes les bases de données in-memory computing. Hana (on-premise et cloud) est donc concerné en premier lieu par cette catastrophe de sécurité.

La situation actuelle est très désagréable et inquiétante pour tous les clients existants dans la mesure où SAP tente de rejeter la responsabilité sur les fabricants de serveurs Hana certifiés et les fournisseurs de systèmes d'exploitation, voir le texte de la note SAP 2586312.

Note SAP : 2586312

Linux : comment se protéger contre les vulnérabilités d'exécution spéculative ? (version 3 du 19 janvier 2018)

Au début du mois de janvier 2018, une faille de conception dans les processeurs modernes a été révélée. En exploitant ce défaut de conception, les applications en mode utilisateur peuvent accéder à n'importe quelle mémoire physique, même si la mémoire est mappée en mode noyau uniquement et ne devrait donc pas être accessible. Le défaut de conception se manifeste par plusieurs bugs, appelés Vulnérabilités et expositions communes. Ces bugs ne peuvent pas être corrigés dans les CPU eux-mêmes, mais nécessitent des mises à jour du microcode et du noyau du système d'exploitation. Les processeurs concernés sont les plus récents et les plus anciens d'Intel (Xeon) et d'IBM (Power), entre autres.

SAP recommande vivement de suivre les recommandations et d'appliquer les mises à jour fournies par les fournisseurs de matériel, les fournisseurs de virtualisation et les distributeurs de systèmes d'exploitation, le cas échéant. Ces mises à jour peuvent avoir un impact sur les performances du système. Dans les systèmes virtualisés, le système d'exploitation hôte et le système d'exploitation invité doivent être corrigés et peuvent tous deux affecter les performances. La sévérité de la régression des performances dépend de la charge de travail et du type de CPU. Dans les systèmes virtualisés, le système d'exploitation hôte et le système d'exploitation invité peuvent être affectés.

Contactez le fournisseur de votre serveur. Recherchez une mise à jour du BIOS qui inclut des correctifs de microcode pour le(s) bug(s) réel(s) du CPU. Certains serveurs peuvent nécessiter une déconnexion totale de l'alimentation après certaines mises à jour du BIOS qui contiennent de nouveaux microcodes. Consultez le guide d'installation pour la mise à jour du BIOS.

Contacter le distributeur du système d'exploitation.

Installez les correctifs nécessaires et redémarrez votre hôte.