La classification des données, un facteur de réussite

Les concepts d'accès classiques basés sur les rôles sont statiques et décrivent d'abord le rôle de l'utilisateur de manière abstraite avec des profils tels que "collaborateur" ou "chef de projet".

De nombreux administrateurs SAP établissent un lien avec les départements et les groupes de projet en définissant des variantes telles que "collaborateur du département 1", "collaborateur du département 2" ou "chef de projet du projet A". Ce faisant, ils contraignent la dynamique organisationnelle dans un concept statique en soi, qui n'est ni administrable ni efficace à long terme.

Limites du concept d'autorisation SAP

Dès qu'un collaborateur change de département ou travaille sur plusieurs projets en même temps, il en résulte un énorme travail de mise à jour que les départements informatiques ont du mal à gérer.

Dans de nombreux cas, la complexité des profils augmente même à tel point que plus personne ne sait quels droits d'accès sont attribués de facto. La réponse des administrateurs informatiques réside alors souvent dans une utilisation très restrictive des autorisations.

Résultat : les utilisateurs sont gênés dans leurs activités opérationnelles quotidiennes et l'efficacité des processus en pâtit. Il n'est pas rare que cela conduise à un assouplissement généreux et à court terme de certains corsets de droits, sans procéder à une analyse approfondie du risque de sécurité.

Pour l'instant, le problème semble résolu, mais en raison des ressources importantes mobilisées dans les services informatiques, la mesure n'est souvent pas annulée et le concept d'autorisation autrefois sûr se transforme en un laissez-passer pour les attaques d'initiés et le vol de données.

La numérisation et l'interconnexion croissantes des applications poussent également les procédures éprouvées à leurs limites. Tant SAP S/4 Hana que de nombreuses applications tierces connectées disposent de leurs propres concepts d'autorisation, qui ne sont pas intégrés dans le système d'autorisation SAP traditionnel.

Les risques de sécurité qui en découlent sont certes reconnus par de nombreux départements spécialisés, mais une synchronisation continue échoue souvent par manque de budget et de ressources : les CISO (Chief Information Security Officer), qui sont en fait responsables de ce thème, n'ont généralement pas de moyens propres et ne reçoivent guère de soutien de la part de l'exploitation informatique opérationnelle, car les collaborateurs sont déjà occupés par d'autres projets.

Alors que le DSI s'en remet malgré tout à ses spécialistes, le thème de la sécurité des données finit par atterrir sur les tables des CEO et des CFO, qui sont pourtant bien trop éloignés de la thématique. Pourtant, ce sont eux qui sont le plus souvent responsables en cas d'incident - un triangle des Bermudes qu'il faut briser.

Établir des concepts de sécurité centrés sur les données

Pour pouvoir sécuriser efficacement les données SAP, même dans un monde numérisé, il faut des concepts de sécurité informatique dynamiques d'un genre nouveau, qui se rattachent au concept d'autorisation SAP, mais qui mettent les données elles-mêmes au premier plan.

Pour ce faire, une classification des données standardisée à l'échelle de l'entreprise est indispensable. Pour la mettre en œuvre dans l'entreprise, les responsables devraient d'abord se concentrer sur les processus. Ils aident à comprendre, mais aussi à remettre en question de manière critique, à quoi servent les données et comment elles sont traitées.

Dès que ces connaissances sont disponibles, il est possible d'en déduire l'importance pour le succès de l'entreprise et les besoins de protection respectifs. Pour accélérer le processus, il est recommandé d'utiliser un logiciel moderne d'analyse des processus. Il convient ensuite de définir et de décrire des classes de données et de besoins de protection clairement délimitées.

Il s'agit ici de relever deux défis décisifs : le premier concerne la compréhensibilité et l'intelligibilité générales des différentes classes de besoins de protection.

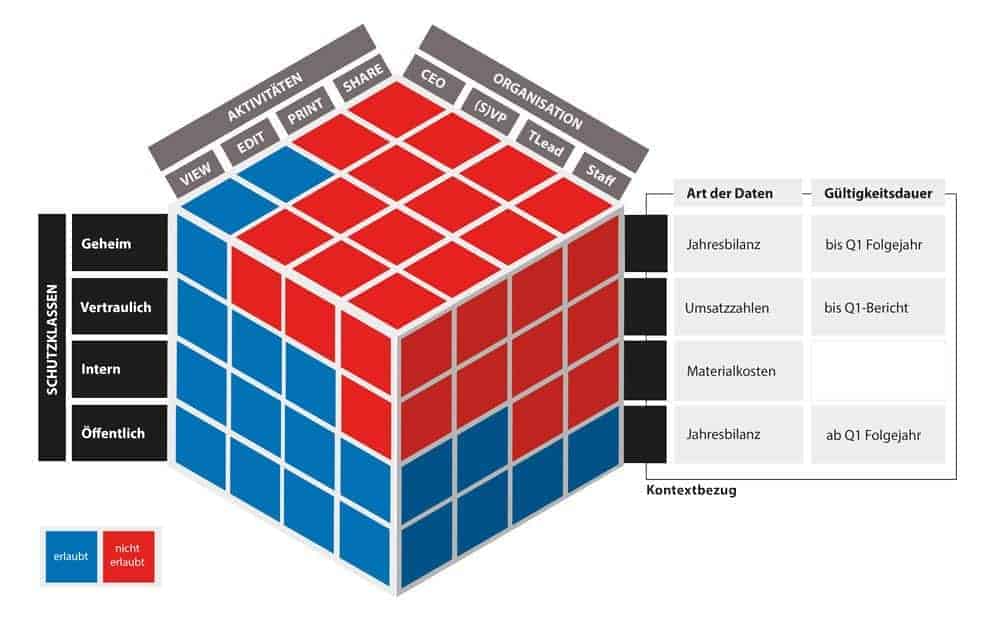

En d'autres termes, que signifie le fait que des données soient classées "confidentielles", par exemple ? Quels cercles d'utilisateurs et quels rôles peuvent accéder à quelles données, et dans quelle mesure ?

Une classification des données efficace doit répondre à ces questions de manière compréhensible pour tous les utilisateurs et ne doit pas être en contradiction avec les exigences qui découlent des différentes étapes du processus.

Le deuxième défi est de nature plus technique et concerne la mise en œuvre dynamique ou adaptative du besoin de protection. Une classification contextuelle est utile, dans laquelle l'environnement organisationnel et technique de la création ou de l'utilisation des données est pris en compte et automatiquement comparé aux définitions des classes de besoins de protection.

Cette approche présente quelques avantages par rapport à la classification classique basée sur le contenu : D'une part, elle est moins dépendante des modifications qui surviennent, par exemple, lorsque le contenu ou les types de fichiers sont adaptés.

D'autre part, elle permet de prendre en compte d'autres dimensions, comme la référence temporelle. Les données financières ou les innovations de produits, par exemple, perdent leur caractère confidentiel dès leur publication.

Un concept de sécurité des données efficace connaît cette dynamique et adapte les droits d'accès au bon moment et de manière automatisée. Il en va de même pour les structures et les hiérarchies organisationnelles.

Dans le cas idéal, la solution de sécurité demande, pendant le contrôle des autorisations, à quel niveau hiérarchique appartient l'utilisateur via un organigramme numérique géré de manière centralisée, et applique automatiquement les classes de protection correspondantes.

Sécuriser les données SAP au-delà des frontières du système

Pour les administrateurs SAP, la nouvelle approche centrée sur les données signifie qu'ils doivent penser à la sécurité au-delà des limites du système SAP. Si des données pour lesquelles SAP est la source de données originale et déterminante quittent le système SAP par des téléchargements d'utilisateurs ou des transferts de données en arrière-plan, elles doivent dans tous les cas être classifiées de manière multidimensionnelle.

SAP fournit à cet effet un contexte d'attributs très étendu, qui facilite la mise en œuvre automatisée de la classification. Celle-ci n'empêche toutefois pas les données de sortir des limites sécurisées de SAP. Si l'on veut sécuriser efficacement les données SAP en dehors du monde SAP, il faut recourir à des technologies supplémentaires.

Halocore de Secude intervient précisément à ce niveau. Sur la base d'une classification contextuelle des données, la solution de sécurité des données contrôle les téléchargements et les exportations des utilisateurs SAP. Les téléchargements non autorisés sont bloqués afin que les données critiques ou sensibles ne quittent pas le système SAP.

Les données requises en dehors de SAP sont automatiquement dotées du profil de protection Microsoft AIP/RMS (Azure Information Protection/Rights Management Service) correspondant et cryptées. Ainsi, la classification et le profil d'autorisation sont transférés de SAP vers le fichier exporté.

Cela permet pour la première fois une sécurisation interprocessus qui n'affecte ni le fonctionnement opérationnel de l'informatique ni les utilisateurs dans les domaines spécialisés. La sécurité des données suit les données et n'est pas sans cesse réinterprétée par les différents silos d'application.

Conclusion

L'élément central de la mise en œuvre de nouveaux concepts de sécurité est une classification multidimensionnelle et contextuelle de toutes les données d'entreprise nécessitant une protection accrue. Celui-ci peut être déduit des processus d'entreprise à l'aide d'analyses automatisées. L'élément décisif pour la définition des classes de données et de besoins de protection est la traçabilité claire des cercles d'utilisateurs et des rôles autorisés à accéder aux données correspondantes et dans quelle mesure.

Lors de l'enregistrement du document, il doit être évident pour l'utilisateur de savoir quelle classe de données doit être sélectionnée. L'ajout des dimensions "temps" et "hiérarchie" permet en outre de garantir que les données peuvent également être protégées efficacement dans toutes les autres étapes de processus basées sur SAP.

Pour sécuriser les données au-delà des limites de l'application, il faut toutefois des solutions techniques supplémentaires qui garantissent le transfert des besoins de protection également en dehors des systèmes SAP. Il est recommandé d'utiliser des solutions de sécurité des données globales qui peuvent représenter non seulement les rôles des utilisateurs mais aussi les classes de données.

Dans tous les cas, il convient de miser sur des plates-formes standard établies qui sont prises en charge par toutes les applications courantes en tant qu'"instance de sécurité". Halocore utilise par exemple les technologies standard de Microsoft pour exporter les données nécessaires au-delà de la plate-forme SAP.

protéger les frontières.

[/av_promobox]