Cybersécurité - Protection contre les logiciels malveillants au niveau des applications avec SAP VSI

Le nombre d'attaques contre les applications SAP ne cesse d'augmenter. Certes, les articles de presse et de médias sociaux relatifs aux incidents de sécurité ne mentionnent pas explicitement SAP, mais si l'on sait lire entre les lignes, on se rend vite compte que l'"application de gestion des marchandises" compromise ou le "système RH" attaqué était très probablement une application SAP. Il fallait s'attendre à ce que la fréquence et le taux de réussite des attaques contre les applications ERP d'entreprise augmentent. Après tout, celles-ci représentent les "joyaux de données" de nombreuses entreprises et le "butin" escompté justifie, du point de vue des attaquants, l'investissement dans le développement de connaissances spécifiques à SAP. Il n'est donc pas surprenant que la "cybersécurité SAP", en tant que discipline qui se distingue délibérément de la "sécurité SAP" classique axée sur les SoD, les rôles et la GRC, ait désormais sa place dans les programmes de tous les événements et publications SAP pertinents.

La cybersécurité SAP est un sujet complexe avec de nombreux éléments qui possèdent des interfaces avec la sécurité classique de l'infrastructure (OS, réseau), mais aussi avec la sécurité de la logique commerciale et les aspects GRC déjà mentionnés. L'une de ces facettes est la protection contre les logiciels malveillants et autres contenus dangereux dans les fichiers traités en tant que pièces jointes dans les applications SAP. Voici cinq raisons pour lesquelles cette protection est indispensable lorsque votre application traite des fichiers et des pièces jointes :

Raison n°1 : SAP recommande l'utilisation de VSI

Depuis sa première publication en 2016, le "Security-Guide for S/4 HANA" comporte un chapitre entier consacré au thème "Virus Scanning". Il y est explicitement dit que l'utilisation d'un scanner de virus compatible avec VSI 2.x est recommandée. Le code SAP S/4 HANA appelle le scanner via une interface dédiée (VSI, l'interface d'analyse virale SAP) à différents moments du traitement, par exemple lors du chargement, du téléchargement ou du passage par la passerelle.

Certes, SAP continue de désigner l'interface en question comme "Virus Scan Interface", mais dans la version 2.1 actuelle de l'interface, celle-ci a été étendue à une interface complète de "Content Scanning". Dans son guide de sécurité, SAP recommande ainsi trois types d'analyse :

- Détection de logiciels malveillants basée sur les signatures : Pour la détection de logiciels malveillants qui ne sont pas exécutés, la détection basée sur les signatures reste la technique préférée, avec des taux de détection élevés et des performances très élevées.

- Reconnaissance du type MIMEg : Il s'agit ici de filtrer les transferts de fichiers sur la base du contenu des fichiers transférés, et non pas uniquement sur la base de l'extension du nom du fichier, comme c'est le cas dans la norme SAP.

- Détection et blocage des contenus actifsContenus actifs : Les contenus actifs sont ceux qui sont intégrés dans les fichiers et qui sont exécutés lors de l'affichage ou du traitement des fichiers. Il s'agit par exemple des macros dans les documents Office, mais aussi de JavaScript dans les fichiers PDF, XML et images, des scripts, MS Silverlight, XSLT, OLE, DDE, etc.

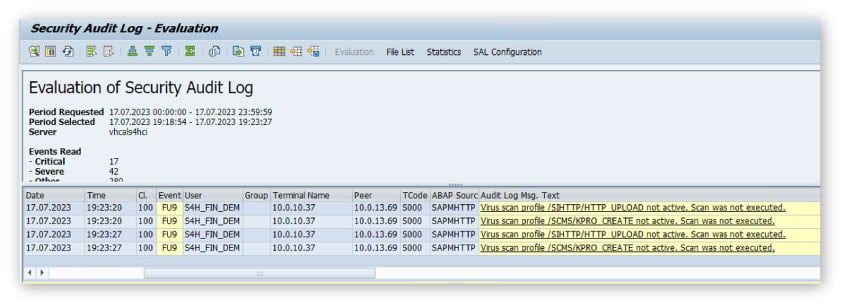

Raison n° 2 : alertes pertinentes pour l'audit dans le Security Audit Log

Dans le passé, les transferts de fichiers dans les applications SAP ont souvent été implémentés à l'insu des responsables de la sécurité. Les noyaux ABAP actuels (à partir de la version 757) génèrent donc des avertissements (SAL Event FU9) dans le Security Audit Log lorsque des fichiers ont été transférés et n'ont pas été analysés en raison d'une protection antivirus VSI manquante ou non activée. Lors d'un audit, de telles alertes sont généralement considérées comme un risque pour l'entreprise et une atténuation doit être démontrée.

Raison n° 3 : les découvertes de l'équipe rouge ou des tests de pénétration

La procédure standard des tests d'intrusion consiste à déterminer si des logiciels malveillants peuvent être téléchargés dans l'application via les fonctionnalités de téléchargement de fichiers. Les Pen-Testers ou Red-Teamers utilisent généralement le fichier de test EICAR à cet effet. Ce fichier n'est certes pas un véritable malware, mais il est bloqué par tous les scanners de virus. Si le fichier de test EICAR peut être chargé dans l'application, il s'agit d'une vulnérabilité appelée "Unrestricted File Upload" (MITRE CWE-434). Cette vulnérabilité augmente d'année en année depuis 2019 dans le classement MITRE des vulnérabilités les plus dangereuses et est entrée dans le top 10 de ce classement en 2023.

Pour vérifier si les filtres de type de fichier de l'application peuvent être facilement contournés, les testeurs de stylo chargent également des fichiers avec de "fausses" extensions de fichier dans l'application ("notepad.pdf"). La catégorie "Insecure Design" à laquelle appartient cette vulnérabilité se trouve dans le top 10 des vulnérabilités de l'Open Web Application Security Project (OWASP).

Raison n°4 : l'anti-malware de niveau serveur ne protège pas SAP

Une idée fausse très répandue est qu'une solution de sécurité serveur installée sur un serveur SAP au niveau du système d'exploitation protège également les transferts de fichiers dans l'application SAP. Tout d'abord, pour des raisons de performance, SAP recommande d'exclure tous les répertoires de l'instance SAP et de la base de données de l'analyse en temps réel effectuée par l'antivirus au niveau du SE (voir la note SAP 106267).

Mais même si cette remarque est ignorée, les transferts de fichiers au niveau de l'application restent invisibles pour le scanner de virus sans connexion VSI. Cela s'explique par le fait que les scanners antivirus analysent toujours les fichiers lorsqu'ils sont écrits ou lus dans ou depuis le système de fichiers. Dans le contexte d'une application SAP, un tel accès au système de fichiers n'a pas lieu. Habituellement, un serveur d'application frontal - ou la passerelle dans le cas des applications FIORI - accepte le transfert de fichier et conserve le fichier en mémoire pour le transmettre ensuite à un serveur backend (généralement via SAP RFC). Celui-ci n'écrit pas non plus le fichier dans le système de fichiers, mais le stocke dans la base de données ou dans un DMS, par exemple le SAP Content Server. À aucun moment de cette chaîne de traitement, il n'y a d'accès au système de fichiers. Le fichier est transféré au plus profond de l'application SAP sans jamais être scanné.

Même les tentatives d'adresser le vecteur de menace du téléchargement de fichiers au niveau du réseau ne donnent au mieux que des résultats partiels. Certes, il est désormais possible d'analyser les téléchargements via HTTP/HTTPS dans un pare-feu NextGen ou un reverse proxy à la recherche de logiciels malveillants, mais ces solutions échouent généralement dès les transferts à partir de FIORI Apps, car le fichier est ici transféré sous forme de chaîne codée en BASE64 dans le canal OData via HTTP/S. Cette imbrication n'est pas résolue par les pare-feu NextGen et les reverse proxies. Le fichier contenu dans l'OData n'est pas non plus analysé. Les tentatives d'analyse des transferts via des protocoles propriétaires SAP tels que DIAG (utilisé par l'interface utilisateur graphique SAP) ou SAP-RFC échouent parce que ces protocoles ne peuvent pas être décodés, en particulier lorsque SNC est utilisé pour crypter la connexion.

Raison n°5 : Conformité et responsabilité

Presque toutes les organisations sont soumises à des cadres de conformité qui exigent explicitement la mise en œuvre d'une protection actualisée contre les logiciels malveillants, correspondant à l'état de la technique. En tête et à la pointe de l'actualité, il y a bien sûr NIS2, mais aussi ISO 27002:2022 - Control 8.7, PCI DSS, HIPAA et le Cloud Computing Catalogue du BSI.

SAP a introduit l'interface d'analyse virale en 2005 sur NetWeaver04 et l'a depuis implémentée dans presque toutes les applications, y compris HANA XS/XSA, Business Objects, etc. Dans les faits, l'utilisation de VSI correspond donc à l'état de l'art.

Il en résulte que les entreprises qui n'implémentent pas de protection contre les logiciels malveillants via SAP VSI peuvent être tenues pour responsables si des utilisateurs de l'application étrangers à l'entreprise subissent un dommage en conséquence, par exemple parce qu'ils téléchargent un fichier de l'application SAP infecté par un logiciel malveillant, voire un ransomware.

Conclusion

Les transferts de fichiers ou les pièces jointes dans les applications SAP représentent un risque potentiel considérable. Cela concerne aussi bien la sécurité et l'intégrité de l'application elle-même que celles des utilisateurs. La recherche de logiciels malveillants et d'autres contenus dangereux dans les fichiers lors de leur chargement et de leur téléchargement doit donc faire partie intégrante de la stratégie de cybersécurité de SAP. Les solutions de protection contre les malwares au niveau du système d'exploitation et du réseau ne sont pas en mesure de sécuriser les transferts de fichiers dans les applications SAP.

C'est pourquoi SAP met à disposition une interface d'analyse virale (VSI) dans tous les produits courants, avec laquelle les transferts de fichiers peuvent et doivent être analysés au niveau de l'application.

Un publireportage de :