Zero Trust dans le monde SAP

Les cyber-attaques ne cessent d'augmenter en Allemagne dans le cadre de la progression de l'interconnexion numérique. Alors que les grandes entreprises sont bien protégées, les petites et moyennes entreprises offrent souvent des portes d'entrée faciles pour le phishing, l'ingénierie sociale, les codes malveillants, les logiciels malveillants, les ransomwares et les attaques DDoS.

Selon les statistiques criminelles de la police, plus de 131.000 cas ont été signalés l'année dernière. Cette tendance continue est favorisée par l'utilisation de l'intelligence artificielle. Cette technologie abaisse les barrières d'entrée pour les agresseurs et augmente l'ampleur, la vitesse et la force de frappe des attaques.

Point faible du cloud

Les solutions cloud constituent un point faible potentiel dans les entreprises. Elles ont longtemps été considérées comme fiables, mais elles offrent de nombreuses possibilités d'abus en cas de mauvaise architecture de sécurité, comme des réseaux peu sûrs, des mots de passe faibles, des données non cryptées et des droits d'autorisation peu contraignants. L'homme lui-même représente un autre risque.

De nombreux collaborateurs sont peu sensibilisés, peu sûrs d'eux ou peu attentifs à l'utilisation de courriels d'hameçonnage à l'apparence trompeuse ou de contenus médiatiques réalistes („deepfakes“). Souvent, la question n'est pas de savoir si une entreprise sera attaquée, mais quand elle le sera - et elle doit alors être aussi résiliente que possible. Dans le contexte actuel de menaces, les approches classiques atteignent souvent leurs limites. En outre, la tendance au travail à distance fait que la protection périmétrique traditionnelle par pare-feu et VPN ne suffit plus. Les entreprises sont donc appelées à réorienter stratégiquement leur sécurité informatique en fonction des exigences.

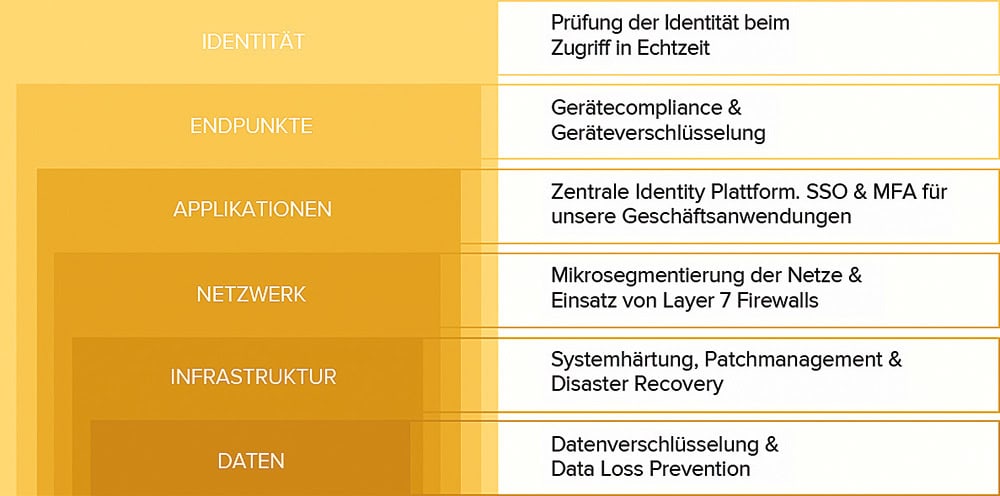

Il est recommandé de considérer le sujet dans sa globalité, c'est-à-dire d'inclure les facteurs humains, les processus, les applications et les données. Les concepts de sécurité tels que „Zero Trust“, une protection à tous les niveaux - des données à l'identité, en constituent le fondement. Ce modèle repose sur le principe des droits minimaux de toutes les entités de l'infrastructure globale. Cela signifie que personne ne bénéficie d'une confiance „aveugle“, mais que chaque accès - qu'il provienne du réseau interne ou de l'extérieur - est contrôlé en temps réel.

Petit réseau

Les éléments importants dans un tel environnement sont une infrastructure stable, des appareils de confiance et des données sensibles, des bases de données et des transferts de données cryptés. Les systèmes doivent être régulièrement évalués, mis à jour („patch“), sauvegardés („backup“) et la restauration („recovery“) testée afin de corriger les erreurs, de combler les failles de sécurité et d'améliorer les performances et le fonctionnement. En ce qui concerne le réseau, il est recommandé de le réduire au maximum, de séparer les systèmes critiques et d'utiliser des pare-feu modernes (couche 7) pour surveiller et contrôler le trafic.

Les applications devraient être rattachées à un fournisseur d'identité central qui fournit la base d'utilisateurs pour les applications. C'est la seule façon de mettre en œuvre le concept „One Identity“. L'objectif est de pouvoir se connecter à chaque application avec une identité centrale. Il est ainsi possible de mettre en œuvre des procédures techniques qui, d'une part, simplifient la connexion grâce au Single Sign On (SSO) et, d'autre part, la sécurisent grâce à l'authentification multifactorielle (MFA).

Les administrateurs obtiennent un accès „juste à temps“ pour une durée et un domaine limités. Cela permet de garantir que le bon appareil accède à une application avec la bonne identité et dans le bon contexte. Au final, l'informatique est non seulement plus sûre, mais les dépenses de support et d'exploitation sont aussi massivement réduites et l'administration est facilitée.

Services d'authentification d'identité

Comment peut-on concrètement mettre en œuvre Zero Trust dans le monde SAP sur le plan technique et organisationnel ? Dans de nombreuses entreprises, les paysages historiques et hétérogènes composés de systèmes SAP et de systèmes non-SAP ou d'applications telles que Microsoft Office 365, Microsoft SharePoint et Microsoft Teams constituent la norme.

Souvent, ces applications accèdent à des bases de données d'utilisateurs et à des mécanismes de connexion différents. Il en résulte des masques de connexion différents, des politiques de mot de passe différentes, des concepts de rôles distribués et des silos dans la gestion des utilisateurs.

Authentification centrale

Pour créer un environnement plus sûr, il faut absolument faire le ménage à ces endroits. Cela a également un impact sur une plus grande convivialité des applications professionnelles pour chaque utilisateur, une plus grande conformité grâce à une authentification centralisée et des processus continus. Une étape essentielle de la mise en œuvre de Zero Trust est le choix d'une architecture de sécurité adaptée avec un launchpad intégré. Elle fait office de point d'entrée central et transversal pour les applications professionnelles, indépendamment des systèmes et solutions individuels.

Un outil low-code qui peut créer des environnements de travail numériques selon ces exigences est le service SAP Build Work Zone mis à disposition sur la SAP Business Technology Platform.

Il offre un accès sécurisé, centralisé, personnalisé et basé sur les rôles aux applications, processus et données SAP et externes. Le contenu et les fonctions sont adaptés aux rôles des utilisateurs, c'est-à-dire que les utilisateurs ne voient que ce qu'ils sont autorisés à voir.

Cela permet une nouvelle approche du paysage existant. Cela comprend également des flux de travail automatisés et des outils de communication intégrés.

Service SAP Work Zone

Le service SAP Work Zone permet d'intégrer en toute transparence des contenus provenant de différents systèmes connectés. Cela fonctionne aussi bien pour les solutions Cloud comme SAP SuccessFactors ou SAP Analytics Cloud que pour les solutions sur site comme SAP S/4 Hana, SAP BW, SAP HCM et SAP NetWeaver Portal via Cloud Connector. Les interfaces et les concepts d'autorisation des rôles déjà établis peuvent être facilement réutilisés via Content Federation. L'authentification unique et uniforme, y compris le Single-Sign-On, l'échange de certificats de connexion et autres, est ensuite gérée par SAP Identity Authentication Service.

Zero Trust : protection à tous les niveaux, des données à l'identité.

Une identité pour tous les systèmes

Pour ceux qui ne souhaitent pas gérer les identités et les accès sur SAP BTP, mais de manière centralisée, par exemple avec Microsoft Azure, Microsoft Entra ID peut être connecté en tant que Corporate Identity Provider dans SAP Identity Authentication Services. Cela permet de réutiliser la base d'utilisateurs existante et, dans la mesure où les terminaux sont également connectés à Microsoft Entra ID, le système reconnaît automatiquement en arrière-plan si l'appareil utilisé est fiable ou non.

L'avantage de tout cela est que les utilisateurs ne disposent plus que d'une seule identité globale pour la connexion des utilisateurs, avec laquelle ils peuvent se connecter à tous les systèmes connectés. Les directives relatives aux mots de passe, mais aussi les processus qui y sont liés, comme par exemple la réinitialisation, sont ainsi fortement simplifiés.

Services d'approvisionnement en identité SAP

Afin de rendre la gestion des identités et des accès plus conviviale, les informations sur les utilisateurs et les autorisations peuvent être lues à partir d'un système central et distribuées automatiquement dans les systèmes connectés à l'aide de SAP Identity Provisioning Services. Les identités et les autorisations sont alors créées dans la gestion des utilisateurs en fonction de la vérité centrale. Cela permet de réduire la charge de travail dans le on-boarding et le off-boarding, tout en diminuant le risque d'erreur dû à une gestion manuelle dans les différents systèmes. Zero Trust est plus qu'un concept de sécurité ou un outil individuel - c'est l'avenir d'une sécurité informatique moderne et globale.

Compte tenu de l'évolution rapide du monde du cloud et de l'IA, il doit être actualisé en permanence. Trois étapes sont essentielles : un état des lieux avec analyse et conception, le choix de l'architecture et le choix des services et des licences. Les recommandations des architectures de référence SAP en matière de licences et de documentation servent de guide.

Centre d'architecture SAP

Pour commencer, le SAP Architecture Center permet de trouver des architectures de référence adaptées aux technologies et services les plus divers. Dans les environnements SAP modernes (hybrides), les Cloud Identity Services sont un élément clé pour garantir une authentification sécurisée à travers les différents systèmes.