Le point faible de l'homme dans le collimateur des pirates

Le spear phishing de sécurité menace la sécurité de SAP

Les données SAP comptent parmi les objets les plus convoités par les cybercriminels. Le vol des données de vente et des données personnelles des clients, de la propriété intellectuelle et des données financières, qui constituent un levier pour les délits d'initiés, les ententes et les fraudes, semble particulièrement rentable. Il n'est donc pas étonnant que les pirates imaginent des méthodes de plus en plus sophistiquées pour accéder aux systèmes SAP critiques pour l'entreprise. Ainsi, outre les failles de sécurité techniques, la vulnérabilité humaine est de plus en plus dans le collimateur. Pour l'exploiter, les escrocs envoient aux utilisateurs SAP des e-mails de spear-phishing, prétendument au nom de supérieurs hiérarchiques, de collaborateurs ou de collègues. Ils ont préalablement recherché minutieusement les informations sur l'entreprise et les collaborateurs nécessaires dans les médias sociaux et autres sources Internet.

Dans ces e-mails d'hameçonnage, les pirates placent des demandes qui semblent plausibles pour inciter leurs victimes potentielles à divulguer des données très sensibles. Pour que les destinataires ouvrent sans réfléchir les courriels qu'ils reçoivent et suivent les instructions, les escrocs utilisent des astuces psychologiques éprouvées. Parmi les facteurs d'influence émotionnels les plus répandus, on trouve : La croyance en l'autorité (les pirates se font passer pour un membre de la direction et demandent à l'employé de leur fournir des données financières afin d'avoir un aperçu de l'évolution des affaires), la pression du temps, la peur et la curiosité.

Formations de sensibilisation à la sécurité

De nombreuses entreprises ont désormais pris conscience du danger que représentent les attaques de spear phishing pour leur sécurité SAP. Ainsi, les clients SAP sont de plus en plus demandeurs de formations de sensibilisation à la sécurité visant à armer les collaborateurs contre les attaques de phishing. Mais les offres classiques ne suffisent pas. Comme les formations se concentrent sur la transmission de connaissances théoriques dans le cadre de formations en salle, de formations en ligne et de webinaires, elles améliorent uniquement la capacité de décision rationnelle des participants.

Les attaques de spear-phishing, en revanche, visent les décisions rapides et intuitives des destinataires d'e-mails. C'est pourquoi les formations de sensibilisation devraient être complétées par des simulations de spear-phishing qui utilisent des informations réelles sur l'entreprise et les employés pour reproduire des attaques authentiques. Mais au lieu d'être accrochés par les escrocs, les collaborateurs atterrissent directement sur une page d'explication interactive. On leur montre ici étape par étape comment ils auraient pu reconnaître les faux e-mails : par exemple, les lettres inversées dans la ligne d'adresse, les URL différentes ou les sous-domaines.

Les simulations de phishing sont particulièrement efficaces parce qu'elles utilisent le "Most Teachable Moment" d'un collaborateur et lui font prendre conscience de son mauvais comportement directement lors de l'attaque. Cet "effet de choc" fait en sorte qu'il soit plus prudent à l'avenir dans le traitement des e-mails entrants. Pour que l'effet d'apprentissage perdure, les simulations de spear phishing doivent être répétées et actualisées régulièrement. Afin d'éviter que les collaborateurs aient l'impression d'être contrôlés ou même piégés, les entreprises devraient communiquer à temps les simulations de phishing prévues.

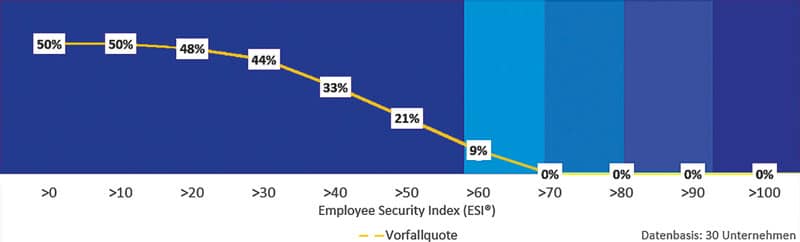

Il est également important d'adapter les formations aux besoins d'apprentissage individuels des collaborateurs et de documenter les progrès réalisés. Avec l'indice de sécurité des employés (ESI), une méthode proche de la réalité et reproductible est disponible pour mesurer la sensibilisation. L'ESI fournit des chiffres clés tangibles et fiables sur le comportement des employés en matière de sécurité lors de simulations de phishing de différents niveaux de difficulté. Il est ainsi possible pour une entreprise de communiquer les progrès d'apprentissage de son personnel et de définir un objectif commun pour lequel les responsables de la sécurité informatique, la direction et les collaborateurs travaillent de concert.