Sécurité et conformité avec SAP dans le cloud Azure

![[shutterstock.com : 786616078, Pasuwan]](https://e3mag.com/wp-content/uploads/2020/04/shutterstock_786616078-scaled-1200x800.jpg)

Si l'on regarde les cadres de sécurité classiques, comme par exemple la norme ISO 27001 ou la protection informatique de base, tous suivent toujours les trois principes : Disponibilité, confidentialité et intégrité.

Cela signifie que les données et les systèmes informatiques doivent être disponibles et accessibles, que seules les personnes autorisées peuvent y accéder et que les données ne doivent pas avoir été modifiées.

Microsoft fait d'énormes efforts pour établir ces principes à tous les niveaux et services dans Azure Cloud. Le budget annuel consacré à la sécurité dépasse à lui seul la barre du milliard de dollars.

Faisons une comparaison entre la sécurité informatique traditionnelle et la sécurité du cloud. Les exigences en matière de sécurité informatique augmentent énormément chaque année, le jeu du chat et de la souris avec la menace sans cesse croissante des ransomwares ainsi que les exigences réglementaires qui changent en permanence conduisent, dans le budget de la sécurité informatique, à une pesée des intérêts entre les besoins de protection, les coûts et les risques et la question :

Ai-je tout fait et suis-je en sécurité ? L'opinion dominante actuelle est qu'on ne peut pas prendre assez de mesures informatiques et qu'il est donc plus important de se concentrer sur la détection. Cette dichotomie conduit à un patchwork de mesures qui ont parfois des caractéristiques et des degrés de maturité très différents et qui, ensemble, offrent le cas échéant une protection trop faible.

Les grands fournisseurs de services cloud hyperscale ont planifié et mis en œuvre la sécurité jusque dans les moindres détails. On pourrait remplir plusieurs livres pour mettre en lumière tous les aspects que Microsoft entreprend pour protéger les données. La sécurité n'est en aucun cas une boîte noire à laquelle je dois faire confiance sans vérification ni contrôle.

Il existe à ce sujet des audits et des rapports complets qui génèrent une très grande transparence. Nous aborderons ce point plus tard. Nous nous concentrerons ici sur les points les plus importants et les comparerons à l'exploitation informatique traditionnelle : sécurité physique dans le centre de calcul ; conception et opérations de sécurité ; protection de l'infrastructure informatique ; surveillance et journalisation ; gestion des mises à jour ; antimalware ; et gestion des identités et des accès utilisateurs.

Si j'exploite aujourd'hui une salle informatique, je dois me demander si j'ai pensé à tout et si tous les scénarios de panne d'électricité, de refroidissement, de bâtiment, etc. ont été pris en compte.

Je dois en permanence entretenir les appareils, faire venir des techniciens dans mon centre de calcul et procéder à une évaluation des risques. Depuis peu, je dois aussi m'occuper d'une pandémie. Les efforts nécessaires pour exploiter correctement et en toute sécurité un centre de calcul augmentent en permanence, car le besoin de protection et l'importance des données informatiques augmentent également.

Pour entrer dans un centre de données Microsoft, plusieurs étapes de contrôle sont nécessaires, y compris un screening de détection de métaux sur tout le corps et un contrôle de sécurité supplémentaire des données personnelles. Cette procédure peut durer jusqu'à 45 minutes.

La sécurité périmétrique est construite en plusieurs étapes comme des pelures d'oignon et assure ainsi qu'aucune personne non autorisée ne puisse entrer. Le personnel de sécurité effectue des patrouilles régulières et des alarmes sismiques ainsi que des caméras vidéo surveillent le bâtiment.

Microsoft exploite des centres de données dans 58 régions du monde et chaque région dispose de plusieurs centres de données. Cela permet d'atteindre une disponibilité de 99,9 pour cent au minimum pour une machine virtuelle unique, ce qui contribue à son tour à l'objectif de protection de la disponibilité. En cas de catastrophe, l'utilisation de la redondance locale et géographique permet de toujours garantir le fonctionnement de SAP dans tous les scénarios possibles et imaginables.

Conception et opérations de sécurité

Un principe de fonctionnement important que Microsoft suit pour le durcissement de ses services cloud est de supposer une intrusion. Dès le développement de nouveaux services, une grande partie est investie dans la conception de mesures préventives et donc directement dans la sécurité par la conception.

La prévention est certes très importante, mais ce n'est que le début d'une stratégie de sécurité efficace, c'est pourquoi Microsoft part du principe que les attaquants peuvent s'infiltrer. Il est donc d'autant plus important, outre la prévention, de minimiser l'impact de l'attaque, de la détecter rapidement et de minimiser le temps de réaction pour une contre-mesure.

Les stratégies de prévention de la sécurité et les technologies ne peuvent pas garantir la défense contre une attaque. Il est plus probable qu'une entreprise soit déjà compromise, mais que l'attaquant n'ait pas encore été détecté. Cela signifie que la stratégie de sécurité doit changer radicalement en conséquence et s'orienter davantage vers la détection des attaques.

Microsoft utilise pour cela le concept de "Red Team" (attaque) et de "Blue Team" (défense). L'équipe rouge est un groupe de hackers Microsoft qui se concentre sur l'intrusion dans l'infrastructure et la plateforme Microsoft.

Des attaques persistantes ciblées sont menées contre les services. L'équipe bleue est composée de l'organisation de sécurité responsable de la réaction aux incidents de sécurité et opérant 24 fois 7 au niveau mondial.

Elle détecte les attaques et les repousse, que l'attaque ait été menée par l'équipe rouge ou par un agresseur réel. Ce concept a pour conséquence que l'organisation de la sécurité est en permanence en état d'alerte et qu'elle s'entraîne et s'améliore continuellement.

Rares sont les clients qui disposent dans leur centre de calcul de mesures de surveillance aussi approfondies, et encore moins d'une équipe d'intervention en matière de sécurité, disponible 24 heures sur 24 et capable de réagir correctement.

Nous voyons souvent un patchwork d'applications et de mesures qui ne fonctionnent toutefois pas de bout en bout. L'introduction d'un système de gestion des informations et des événements de sécurité (SIEM) ou d'un système de détection et de prévention des intrusions (IDS/IPS) ne signifie pas que je suis immédiatement en sécurité.

Les logs qui en résultent doivent être systématiquement expertisés et évalués et les mesures qui en découlent doivent être réimplantées dans des métriques. Cela prend du temps et des ressources. C'est ce que Microsoft garantit pour la couche infrastructure.

Surveillance de la sécurité

Étant donné que Microsoft est responsable de l'infrastructure et des centres de données sous-jacents, le client devrait également soumettre ses propres serveurs et applications au concept de détection continue dans le cadre du concept de "responsabilité partagée". Pour ce faire, Microsoft propose les trois services Azure Monitor, Azure Security Center et Azure Sentinel.

Azure Monitor est le monitoring classique de l'infrastructure, qui enregistre des paramètres typiques comme le CPU, la RAM, le disque, la disponibilité, le réseau, etc. Il est extensible de manière flexible et offre même une intégration SAP-Hana qui permet de surveiller les paramètres spécifiques d'une base de données.

Azure Security Center vous offre une vue centralisée de l'état de sécurité de vos ressources et des configurations des contrôles de sécurité mis en place pour les protéger. Vous pouvez ainsi identifier plus rapidement les menaces et réagir plus efficacement. Les API résiduelles favorisent l'intégration dans les systèmes existants et divers pots de données peuvent être collectés et analysés.

Azure Sentinel est un SIEM (Security Information and Event Management) qui permet de détecter et de contrer les menaces avant qu'elles ne causent des dégâts. Il met en corrélation tous les logs de votre environnement informatique et utilise pour cela des algorithmes basés sur l'intelligence artificielle afin de réagir plus rapidement et plus intelligemment.

Si la protection du périmètre et la détection sont importantes, les mises à jour et les correctifs réguliers le sont tout autant. Microsoft propose à cet effet Azure Update Manager et Azure Automation. Les correctifs sont un mal nécessaire que les clients évitent volontiers, car ils sont liés à des efforts et à des temps d'arrêt des systèmes SAP.

Grâce à Azure Automation, nous avons pu automatiser presque entièrement le processus de mise à jour sur la plate-forme Azure, tant pour Suse Linux que pour les systèmes Windows.

Même le démarrage et l'arrêt de la pile de base SAP et de la base de données sont intégrés dans ce processus et permettent de réduire les efforts et les temps d'arrêt. Les patchs SAP restent actuellement manuels, car ils affectent en partie l'application et il est impossible d'éviter complètement les tests et le travail manuel.

Protection contre les logiciels malveillants et DDoS

Parmi la gamme de protection contre les logiciels malveillants, je voudrais sélectionner un service très intéressant qui apporte une réelle valeur ajoutée à un scénario de menace massive.

Azure Advanced Threat Protection (ATP) est une solution de sécurité basée sur le cloud qui s'appuie sur Active Directory pour identifier, détecter et examiner les menaces avancées, les identités compromises et les actions internes malveillantes dirigées contre votre organisation. Sur la base des journaux AD, les anomalies et les comportements malveillants peuvent être détectés et bloqués à un stade précoce.

Azure dispose d'un système de défense pour protéger la plateforme et les services Azure contre les attaques DDoS. La protection est conçue pour détecter les attaques générées à la fois de l'extérieur et de l'intérieur de la plateforme.

La protection DDoS de base est automatiquement activée dans le cadre de la plateforme Azure. La protection de base contre les DDoS Azure assure une surveillance permanente du trafic avec une détection quasi en temps réel d'une attaque DDoS, sans qu'il soit nécessaire d'intervenir, et empêche cette attaque.

Des métriques intelligentes apprennent les ressources et la configuration de l'environnement du client ainsi que les modèles d'application afin d'éviter les fausses alertes.

Gestion des identités

L'identité est une couche cruciale pour la sécurité. La tendance est de la considérer comme le périmètre primaire de la sécurité. Il s'agit d'un déplacement du centre de gravité traditionnel qui s'éloigne de la sécurité du réseau, étant donné que les accès deviennent de plus en plus poreux, les autorisations doivent être définies de manière de plus en plus fine et sûre.

En général, les collaborateurs de Microsoft n'ont pas accès aux données des clients. Pour les cas d'assistance, le client peut décider si un collaborateur peut y accéder sous surveillance ou non. Ainsi, le contrôle de qui peut faire quoi incombe entièrement au client.

L'outil le plus puissant pour l'application des rôles et des autorisations est le bien connu et éprouvé Azure-Active-Directory. Le pivot de la surveillance des identités est l'Azure-AD, qui est intégré et peut être utilisé dans tous les services Azure.

Azure-AD permet de protéger l'identité, de gérer les privilèges, de définir et de réviser l'accès et d'établir une authentification globale multi-factory. La synchronisation avec un AD sur site ne pose aucun problème et permet ainsi une intégration et une migration rapides et simples vers le cloud.

Avec le Role-Based-Access-Control (RBAC), les autorisations peuvent être définies de manière très fine par service et attribuées aux collaborateurs en fonction de leur rôle. La réinitialisation du mot de passe en libre-service (SSPR) intégrée permet de réduire les coûts du support de premier niveau.

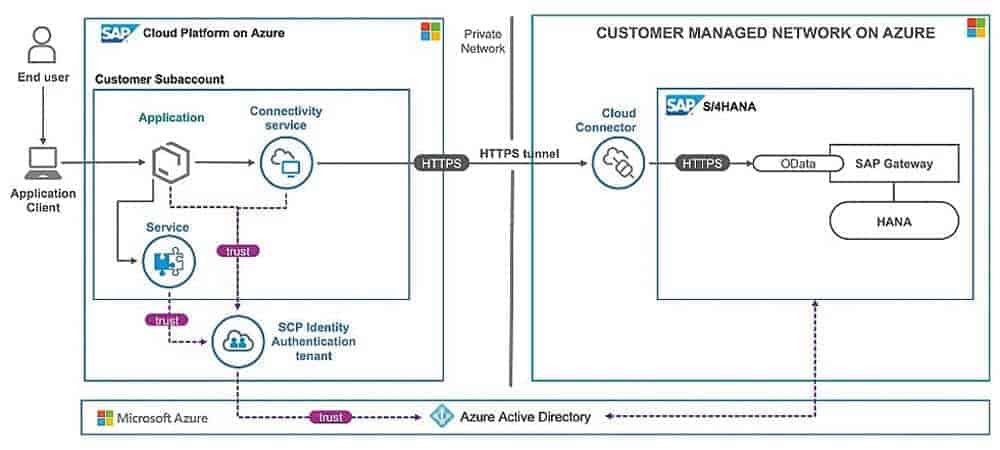

Embrace

Grâce au programme Embrace entre Microsoft et SAP, il est désormais possible de mettre en place une gestion des utilisateurs et de les authentifier de manière presque transparente entre les deux mondes.

Grâce à un Single Sign-on (SSO) avec Azure-AD, les utilisateurs peuvent passer d'une application à l'autre de manière transparente et sans interruption. Cela augmente considérablement la protection et la convivialité.

Azure Networking fournit l'infrastructure permettant de connecter en toute sécurité les machines virtuelles (VM) entre elles et de les relier au monde extérieur. Par définition, chaque client dispose de son environnement cloud Azure privé (abonnement et locataire) qu'il peut contrôler lui-même.

Il est possible de créer des réseaux virtuels, de configurer des routeurs, de régler des plages d'adresses IP et de commuter des connexions VPN et des passerelles. Une séparation logique des autres clients et une isolation des données ont lieu ici.

Il existe une multitude de services réseau, comme par exemple les load balancers ou les services IDS/IPS, qui sont également mis à disposition sur la plateforme Azure par des fabricants 3rd party comme Checkpoint ou Cisco. Ainsi, le client retrouve également ses outils habituels et peut les utiliser.

En général, le trafic réseau est crypté et sécurisé par Microsoft lorsqu'il quitte un local, de sorte qu'aucun accès ne peut être effectué de l'extérieur. Avec le tunnel classique site à site ou client à site par VPN IPsec/IKE, des connexions sécurisées peuvent être établies entre le réseau du client et Azure. Les routeurs express offrent une autre possibilité.

Il s'agit d'une connexion privée par laquelle les fournisseurs de services du client commutent directement une ligne dans la région Azure concernée, de manière comparable à MPLS. La bande passante, la latence et la disponibilité sont ainsi garanties. Microsoft entretient de nombreux peerings différents avec les fournisseurs de services les plus courants.

Le stockage des données sur Azure se fait sur différents supports de stockage qui sont toujours logiquement séparés des autres clients. Microsoft veille à ce que les données soient séparées, cryptées et redondantes et qu'elles soient détruites en toute sécurité lorsqu'elles ne sont pas utilisées.

Par défaut, toutes les données sont toujours cryptées avec AES-256 sur toutes les classes de stockage. Spécialement pour les fichiers Blob et Azure, le client peut gérer lui-même la clé en utilisant Azure-Key-Vault, un coffre-fort à clé privée.

Grâce à la redondance de stockage Azure standard, les données du client sont toujours stockées localement dans un centre de calcul sur trois copies. Ce concept est appelé Locally-Redundant-Storage (LRS) et offre 99,99999999999 pour cent (onze neuf) de disponibilité des objets sur une année donnée.

Grâce à Zone-Redundant Storage (ZRS), les données sont réparties de manière synchrone sur trois Azure-Availability-Zones (centres de calcul) dans une région. La disponibilité peut ainsi être augmentée à douze neuf après la virgule. Si cela ne suffit pas, il est possible de mettre ses données en miroir dans une autre région (pays), ce qui s'appelle alors Geo-Redundant-Storage (GRS).

Conformité

Avec plus de 90 certifications de conformité, Microsoft dispose de presque tous les certificats et exigences sectorielles dans son répertoire pour répondre aux exigences des clients et des autorités.

Nous allons examiner de plus près les plus importantes pour le marché allemand et l'exploitation SAP : La série de certifications ISO-27001 et ISO-27018 est devenue un standard pour les fournisseurs d'hébergement et de cloud.

La norme ISO 27001 définit un système de gestion de la sécurité de l'information en bonne et due forme et la manière de traiter la sécurité de l'information. La norme ISO 27018 décrit le traitement des données personnelles dans le cloud. En outre, la certification C5 de l'Office fédéral de la sécurité des technologies de l'information (BSI) a été mise en œuvre spécialement pour la région allemande.

Les règles du RGPD en vigueur sont respectées par Microsoft à plusieurs niveaux grâce à différentes mesures et sont définitivement préférables, en termes de niveau, à son propre centre de données.

Il faudra attendre de voir comment se dérouleront les discussions au niveau européen sur le Cloud Act et le manque de convergence avec le RGPD qui en découle. Les premières lueurs d'espoir apparaissent sous la forme d'un projet de loi, qui doit toutefois être examiné plus en détail par les pays.

En cas de préoccupations concernant le Cloud Act, nous recommandons clairement l'utilisation du cryptage, comme mentionné plus haut, afin de contrer le scénario d'accès par les autorités américaines aux données des citoyens et des entreprises américaines.

Il est ainsi garanti que l'exploitation sécurisée de systèmes SAP sur le cloud Azure est en principe possible. Après plus de trois ans d'exploitation de systèmes SAP et non-SAP sur Azure, nous pouvons affirmer que la plateforme Azure représente définitivement un gain de sécurité et de disponibilité pour les clients. Grâce aux nombreuses mesures de sécurité qui sont standard dans le cloud Azure, le niveau de sécurité est déjà nettement plus élevé.

Les audits et certifications étendus garantissent un développement permanent de la sécurité et réduisent les propres coûts, permettant ainsi d'utiliser le budget de sécurité pour des projets informatiques innovants.

Conclusion

Après maintenant plus de trois ans d'exploitation de systèmes SAP et non-SAP sur Azure, nous pouvons affirmer que la plateforme Azure représente définitivement un gain de sécurité et de disponibilité pour les clients. Grâce aux nombreuses mesures de sécurité qui sont standard dans le cloud Azure, le niveau de sécurité est déjà nettement plus élevé. Les audits et certifications étendus garantissent un développement permanent de la sécurité et réduisent les propres coûts, permettant ainsi d'utiliser le budget de sécurité pour des projets informatiques innovants.