Blockchain - Le problème de la protection des données

Les données au sein d'un réseau de chaînes de blocs ne sont jamais privées, mais lisibles par les autres participants du réseau. Les appliances informatiques de confiance permettent de remédier à ce problème substantiel.

Il existe des cas d'application pour lesquels le traitement fiable de données privées n'est pas possible avec les chaînes de blocs actuelles. Cela est particulièrement problématique lorsqu'il s'agit de protéger la propriété intellectuelle tout en accélérant les processus manuels existants, accompagnés par des experts et des notaires. La communication des additifs alimentaires réglementés dans l'industrie des biens de consommation ou le contrôle des substances dans le cadre de l'autorisation des médicaments sont des exemples de tels processus. Mais pourquoi les blockchains ne peuvent-elles pas être utilisées aujourd'hui pour traiter des données privées en toute confiance ? Après tout, le point "fiabilité" figure en tête de la liste des avantages de cette technologie. Le point crucial réside dans le caractère "privé" des données à traiter.

Dans le sens classique du terme, les données au sein d'une blockchain ne sont jamais privées, c'est-à-dire qu'elles sont toujours lisibles par les autres participants du réseau. Si les données sont cryptées avant d'être envoyées à la blockchain, elles ne peuvent plus être traitées par des contrats intelligents. Sauf si le Smart Contract les décrypte à son tour. Toutefois, la clé de décodage nécessaire serait alors à nouveau visible par tous les participants. La technologie Hyperledger tente de résoudre le problème de la visibilité des données par le biais de canaux que certains participants d'un réseau de blockchain peuvent se partager. Selon la complexité des réseaux de relations, cette approche devient toutefois rapidement confuse et peu rentable. Il existe également, notamment dans l'industrie de production, une propriété intellectuelle très protégée qui ne doit jamais quitter le réseau de l'entreprise - et encore moins en direction d'un système décentralisé sur lequel le propriétaire n'a pas un contrôle total. Camelot ITLab propose une solution possible pour assurer une meilleure protection des données avec les Trusted Computing Appliances.

Services supplémentaires Appliances informatiques de confiance

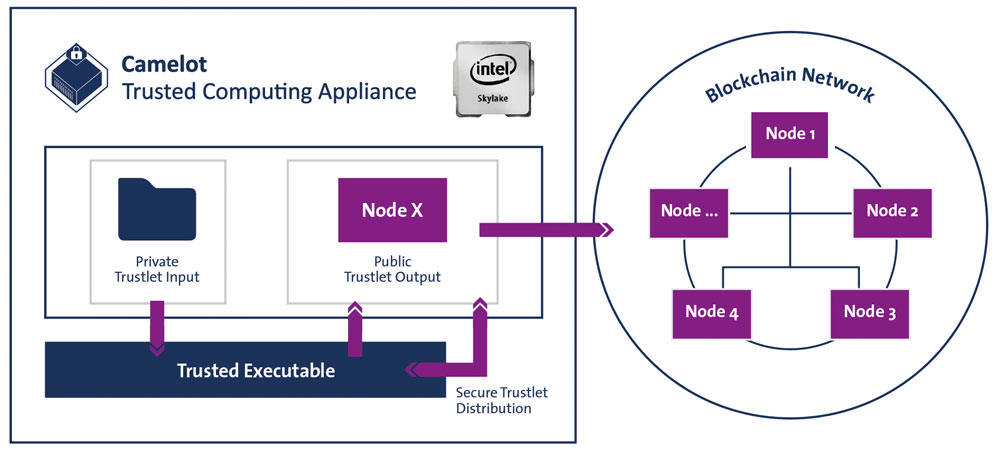

Le concept fonctionne comme suit : Les données secrètes sont simplement stockées localement par leur propriétaire, mais enregistrées sur la blockchain via une valeur de hachage. Il est donc impossible à tout moment que le propriétaire manipule les données à son avantage. Toutes les parties se mettent d'accord sur un algorithme (programme) qui est autorisé à traiter les données privées, par exemple une simple comparaison de deux listes ainsi que le retour de l'intersection (intersection). Dans l'idéal, la distribution du programme aux parties concernées se fait également via des mécanismes de blockchain. Après l'exécution du programme, la valeur de retour (l'intersection) peut être distribuée aux contreparties concernées via la chaîne de blocs. Or, cette approche présente le danger suivant : étant donné que le programme s'exécute sur l'infrastructure - le PC ou le serveur - du propriétaire des données, ce dernier pourrait manipuler le programme lui-même et ainsi falsifier en sa faveur la valeur de retour qui atteint la blockchain.

C'est là qu'intervient le Trusted Computing : il empêche la manipulation des programmes locaux ainsi que l'influence des processus en cours de ces programmes par des mesures solidement ancrées dans le processeur. Le Trusted Computing Appliance permet ainsi l'exploitation de "Off-Chain Smart Contracts", car ils fonctionnent certes localement, mais tout de même dans un environnement de confiance. Les programmes mentionnés précédemment, sur lesquels tous les participants du réseau s'accordent, sont appelés chez Camelot "Trustlets", l'environnement de confiance dans la version de service actuelle est Intel SGX (Software Guard Extension). Le plus grand défi lors du développement du service de Trusted Computing a été de sécuriser la zone non sécurisée entre la blockchain et les Trustlets. Nous y sommes parvenus grâce à un concept cohérent qui décrit des mécanismes d'embarquement fonctionnant à l'aide de machines de vote et de l'intégrité des données par le biais de signatures numériques. La blockchain utilisée peut en principe être choisie librement. L'implémentation de référence de Camelot utilise Hyperledger Fabric dans le cadre de l'offre SAP Blockchain-as-a-Service.

Les cas d'application techniques comprennent, outre le traitement de données protégées, par exemple l'échange de données inter-blockchain, c'est-à-dire le transfert sécurisé de transactions d'une technologie de blockchain à une autre, ainsi que l'insertion de données provenant de sources de données sécurisées dans un réseau de blockchain. Les trustlets sont exclusivement du code compilé chez Camelot. Toutefois, la prochaine version du Trusted Computing prévoit également des interprètes de langages de script afin de pouvoir procéder à la distribution des algorithmes en temps réel. Cela montre que cet environnement recèle encore un fort potentiel d'optimisation et de développement qui répond à une forte demande du marché.

Vers l'entrée partenaire :

Téléchargement PDF en anglais :