Apportez votre propre clé

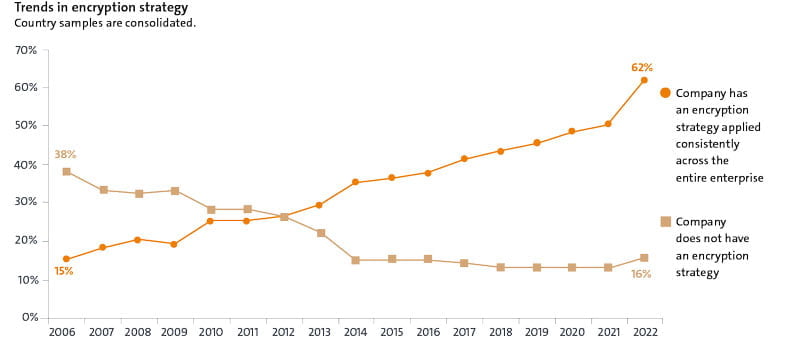

Une enquête a montré une augmentation constante de l'utilisation du chiffrement à l'échelle de l'entreprise au cours des dernières années. Mais cette année, un bond spectaculaire a été enregistré : Le pourcentage de professionnels de l'informatique dont l'entreprise dispose d'une politique de cryptage appliquée de manière cohérente est passé de 50 à 62 % ! De même, 61 % des personnes interrogées se sont félicitées du soutien de leur direction en matière de cryptage. Ce sont là quelques-unes des conclusions de la dernière étude Entrust Global Encryption Trends Study, qui paraît cette année pour la 17e fois. L'étude analyse les différents défis et les mesures prises par les entreprises dans la lutte contre les menaces de cybersécurité. Pour ce faire, des experts en sécurité et en informatique de différentes nations sont interrogés une fois par an.

Stratégies de cryptage

Une autre conclusion positive du rapport est la diminution des difficultés dans la mise en œuvre des stratégies de cryptage, notamment en ce qui concerne la recherche des données et leur classification. Les résultats montrent clairement que les entreprises ont non seulement reconnu les problèmes de sécurité, mais qu'elles les ont également abordés. Mais ils révèlent également des lacunes dans la mise en œuvre de solutions de cryptage au sein de certaines catégories sensibles. Par exemple, seulement 34% des personnes interrogées indiquent un cryptage complet des conteneurs de données ou des plateformes IoP, et seulement 31% des référentiels de données volumineuses. Il en va de même pour les modules de sécurité matériels (HSM). Si 63 % des personnes interrogées dans le monde les considèrent comme un élément important d'une stratégie de chiffrement et de gestion des clés, la moitié d'entre elles indiquent ne pas encore disposer de HSM.

L'étude de cette année montre également comment la distribution de données sensibles dans plusieurs environnements de cloud computing oblige les entreprises à renforcer la sécurité dans ce domaine. Cela est particulièrement vrai pour les applications conteneurisées, pour lesquelles l'utilisation de HSM a atteint un niveau record de 40 pour cent. Plus de la moitié des personnes interrogées (55 pour cent) admettent que leur entreprise transfère des données sensibles ou confidentielles vers le cloud, qu'elles soient ou non cryptées ou rendues illisibles par un autre mécanisme tel que la tokenisation ou le masquage des données. Toutefois, 27% supplémentaires indiquent qu'ils le feront dans les un à deux ans à venir.

Ransomware

"L'adoption croissante des environnements multi-cloud, des conteneurs et des déploiements sans serveur ainsi que des plateformes IoT pose de nouveaux problèmes de sécurité à de nombreuses entreprises".Le projet a été lancé en 2009, explique John Metzger, vice-président d'Entrust. "Cela est encore renforcé par l'augmentation des ransomwares et autres menaces de cybersécurité. Les entreprises réagissent en essayant de garder elles-mêmes le contrôle des données cryptées - plutôt que de laisser leur sécurisation aux seuls fournisseurs de plateformes".

Lorsqu'il s'agit de protéger leurs données dormantes dans le cloud, 44% des professionnels de l'informatique (contre 36% en 2021) déclarent que le cryptage n'est effectué que dans le cloud - avec des clés générées et gérées par le fournisseur de cloud. En outre, 38% indiquent que leurs données sont déjà cryptées avant d'être envoyées dans le nuage - avec des clés générées et gérées par leur propre entreprise. En outre, 21% utilisent une forme de "Bring Your Own Key" (BYOK).

En résumé, ces résultats illustrent une fois de plus que les avantages du cloud computing l'emportent sur les risques liés au transfert de données confidentielles dans le cloud. Ils mettent également en évidence le fait que le cryptage et la protection des données dans le cloud sont désormais gérés directement par les entreprises de préférence. En ce qui concerne les sources de danger, les responsables de la sécurité citent les erreurs commises par les employés comme la principale menace pouvant entraîner la divulgation de données sensibles - même si ce chiffre est en légère baisse par rapport à l'année dernière, alors que le risque perçu lié au personnel temporaire ou contractuel a atteint son niveau le plus élevé jamais enregistré.

En outre, les pannes de système ou de processus et les pirates informatiques sont cités comme particulièrement critiques. Les menaces contre les données sensibles proviennent de toutes les directions. Il n'est donc pas surprenant que près des trois quarts des personnes interrogées admettent que leur entreprise a subi jusqu'à présent au moins une violation de la protection des données. Près de la moitié d'entre elles en ont même été victimes au cours des douze derniers mois.