Cero confianza en el mundo SAP

Los ciberataques en Alemania van en aumento a medida que avanzan las redes digitales. Mientras que las grandes empresas están bien protegidas, las pequeñas y medianas suelen ofrecer puertas de entrada fáciles para el phishing, la ingeniería social, los códigos maliciosos, el malware, el ransomware y los ataques DDoS.

Según las estadísticas policiales sobre delincuencia, el año pasado se denunciaron más de 131.000 casos. La continua tendencia se ve favorecida por el uso de la inteligencia artificial. La tecnología reduce las barreras de entrada para los atacantes y aumenta el alcance, la velocidad y el impacto de los ataques.

Vulnerabilidad de la nube

Las soluciones en la nube son un punto débil potencial en las empresas. Durante mucho tiempo se han considerado dignas de confianza, pero con una arquitectura de seguridad incorrecta, como redes inseguras, contraseñas débiles, datos sin cifrar y derechos de autorización laxos, ofrecen numerosas oportunidades de uso indebido. Otro riesgo lo plantean las propias personas.

Muchos empleados están menos sensibilizados, son inseguros o descuidados cuando se enfrentan a correos electrónicos de phishing de apariencia engañosa o a contenidos multimedia de aspecto realista („deepfakes“). A menudo, la cuestión no es si una empresa será atacada, sino cuándo, y entonces debe ser lo más resistente posible. En la situación actual de amenazas, los enfoques tradicionales a menudo llegan a sus límites. La tendencia hacia el trabajo remoto también significa que la protección perimetral tradicional mediante cortafuegos y VPN ya no es suficiente. Por lo tanto, las empresas deben reajustar estratégicamente su seguridad informática a las necesidades.

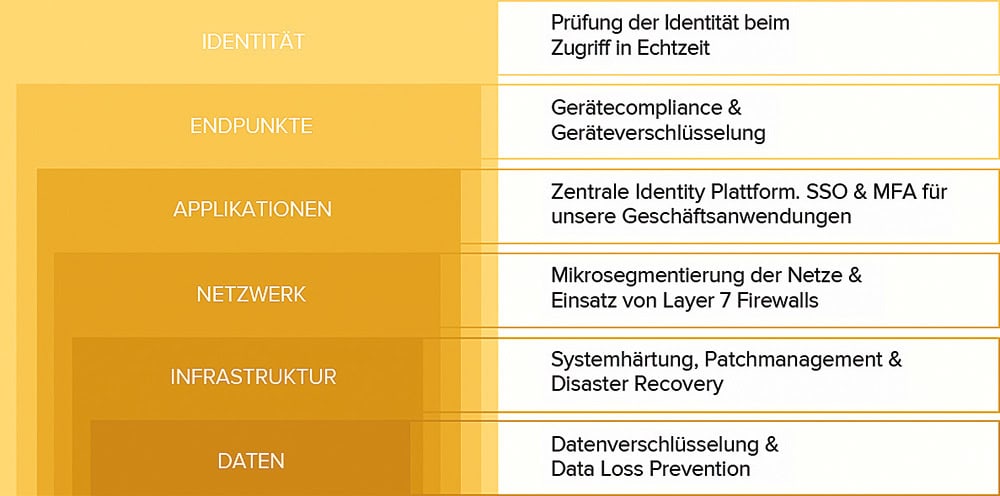

Conviene adoptar una visión holística del tema, es decir, incluir los factores de las personas, los procesos, las aplicaciones y los datos. Conceptos de seguridad como la „confianza cero“, la protección a todos los niveles -desde los datos hasta la identidad- constituyen la base. El modelo se basa en el principio de minimizar los derechos de todas las entidades de la infraestructura global. Esto significa que no se confía en nadie „a ciegas“, sino que cada acceso -ya sea desde la red interna o desde el exterior- se comprueba en tiempo real.

Red pequeña

Los elementos importantes en un entorno de este tipo son una infraestructura estable, dispositivos fiables y datos sensibles, bases de datos y transferencias de datos encriptados. Los sistemas deben evaluarse periódicamente, actualizarse („parche“), protegerse („copia de seguridad“) y probarse („recuperación“) para rectificar errores, colmar lagunas de seguridad y mejorar el rendimiento y la funcionalidad. Es aconsejable mantener la red lo más pequeña posible, separar los sistemas críticos y utilizar cortafuegos modernos (capa 7) para supervisar y controlar el tráfico.

Las aplicaciones deben estar conectadas a un proveedor de identidad central que proporcione la base de usuarios para las aplicaciones. Sólo así se hará realidad el concepto de „identidad única“. El objetivo es poder iniciar sesión en cada aplicación con una identidad central. Esto permite aplicar procesos técnicos que simplifican los inicios de sesión mediante el inicio de sesión único (SSO) y los protegen mediante la autenticación multifactor (MFA).

Los administradores reciben acceso „justo a tiempo“ para un tiempo y un área limitados. Esto garantiza que el dispositivo correcto con la identidad correcta acceda a una aplicación en el contexto correcto. El resultado no es sólo una TI más segura, sino también una reducción masiva de los costes operativos y de soporte y una administración más sencilla.

Servicios de autenticación de identidad

Cómo se puede implementar Zero Trust técnica y organizativamente en el mundo SAP? En muchas empresas, los entornos de crecimiento histórico y heterogéneo compuestos por sistemas SAP y sistemas o aplicaciones que no son SAP, como Microsoft Office 365, Microsoft SharePoint y Microsoft Teams, son la norma.

Estas aplicaciones suelen acceder a diferentes bases de datos de usuarios y mecanismos de inicio de sesión. Esto da lugar a diferentes máscaras de inicio de sesión, diferentes políticas de contraseñas, conceptos de roles distribuidos y silos en la gestión de usuarios.

Autenticación centralizada

Para crear un entorno más seguro, es esencial poner orden en estas áreas. Esto también repercute en la facilidad de uso de las aplicaciones empresariales para todos los usuarios, en un mayor cumplimiento de las normativas gracias a la autenticación centralizada y en la coherencia de los procesos. Un paso clave en la implantación de Zero Trust es elegir la arquitectura de seguridad adecuada con una plataforma de lanzamiento integrada. Actúa como un punto de entrada central y global para las aplicaciones empresariales, independiente de los sistemas y soluciones individuales.

Una herramienta de bajo código que puede crear entornos de trabajo digitales acordes con estos requisitos es el servicio SAP Build Work Zone Service proporcionado en la SAP Business Technology Platform.

Ofrece un acceso seguro, centralizado, personalizado y basado en roles a aplicaciones, procesos y datos SAP y externos. El contenido y las funciones se adaptan a los roles de los usuarios, es decir, los usuarios solo ven lo que están autorizados a ver.

Esto permite una nueva forma de abordar el panorama existente. También incluye flujos de trabajo automatizados y herramientas de comunicación integradas.

Servicio SAP para zonas de trabajo

El contenido de diferentes sistemas conectados puede integrarse sin problemas a través del servicio SAP Work Zone. Esto funciona para soluciones en la nube como SAP SuccessFactors o SAP Analytics Cloud, así como a través de Cloud Connector para soluciones locales como SAP S/4 Hana, SAP BW, SAP HCM y SAP NetWeaver Portal. Las interfaces y los conceptos de autorización de los roles ya establecidos pueden reutilizarse fácilmente a través de la federación de contenidos. La autenticación única y estandarizada, incluido el inicio de sesión único, el intercambio de certificados de inicio de sesión y similares, se controla a continuación a través de SAP Identity Authentication Service.

Confianza cero: protección a todos los niveles, desde los datos hasta la identidad.

Una identidad para todos los sistemas

Si desea controlar la gestión de identidades y accesos de forma centralizada, por ejemplo con Microsoft Azure, en lugar de en SAP BTP, puede conectar Microsoft Entra ID como proveedor de identidades corporativas en SAP Identity Authentication Services. Esto permite reutilizar la base de usuarios existente, y si los dispositivos finales también están conectados a Microsoft Entra ID, también se reconoce automáticamente en segundo plano si el dispositivo utilizado es de confianza o no.

La ventaja de todo esto es que los usuarios sólo tienen una identidad global para el inicio de sesión, que pueden utilizar para iniciar sesión en todos los sistemas conectados. Esto simplifica enormemente las directrices sobre contraseñas y los procesos asociados, como el restablecimiento.

Servicios de aprovisionamiento de identidades SAP

Para que la gestión de identidades y accesos sea más fácil de usar, se pueden utilizar los servicios SAP Identity Provisioning Services para leer la información y las autorizaciones de los usuarios desde un sistema central y distribuirlas automáticamente a los sistemas conectados. Las identidades y autorizaciones se crean en la administración de usuarios para que coincidan con la verdad central. De este modo se reduce el esfuerzo que supone la incorporación y la desconexión, al tiempo que se minimiza la susceptibilidad a errores causados por el mantenimiento manual en los distintos sistemas. Zero Trust es más que un concepto de seguridad o una herramienta única: es el futuro de la seguridad informática moderna y holística.

En vista de la rápida evolución del mundo de la nube y la IA, debe actualizarse continuamente. Para ello, son esenciales tres pasos: un inventario con análisis y conceptualización, la elección de la arquitectura y la elección de los servicios y las licencias. Las recomendaciones de las arquitecturas de referencia de SAP para la concesión de licencias y la documentación sirven de guía.

Centro de Arquitectura SAP

El Centro de Arquitectura SAP, donde puede encontrar arquitecturas de referencia adecuadas para una amplia gama de tecnologías y servicios, también es un buen lugar para empezar. Los servicios de identidad en la nube son una pieza clave en los entornos SAP modernos (híbridos) para garantizar una autenticación segura en los distintos sistemas.