Seguridad y conformidad con SAP en la nube Azure

![[shutterstock.com: 786616078, Pasuwan]](https://e3mag.com/wp-content/uploads/2020/04/shutterstock_786616078-scaled-1200x800.jpg)

Si nos fijamos en los marcos de seguridad clásicos, como ISO 27001 o IT-Grundschutz, todos siguen los tres principios: Disponibilidad, confidencialidad e integridad.

Esto significa que los datos y los sistemas informáticos deben estar disponibles y ser accesibles, que sólo pueden acceder a ellos las personas autorizadas y que los datos no deben haber sido modificados.

Microsoft está realizando enormes esfuerzos para establecer estos principios en todos los niveles y servicios de la nube Azure. Solo el presupuesto anual destinado a seguridad supera los mil millones de dólares.

Hagamos una comparación entre la seguridad informática tradicional y la seguridad en la nube. Las exigencias en materia de seguridad informática aumentan enormemente cada año, el juego del gato y el ratón con la amenaza cada vez mayor del ransomware, así como los requisitos normativos en permanente cambio, conducen a un equilibrio de intereses en el presupuesto de seguridad informática entre las necesidades de protección, los costes y el riesgo, y la pregunta:

¿Lo he hecho todo y estoy seguro? La opinión que prevalece actualmente es que no se pueden tomar suficientes medidas informáticas y que, por lo tanto, es más importante concentrarse en la detección. Este equilibrio conduce a un mosaico de medidas, algunas de las cuales tienen características y niveles de madurez muy diferentes y, en conjunto, pueden ofrecer una protección demasiado escasa.

Los grandes proveedores de servicios en la nube a hiperescala han planificado e implantado la seguridad hasta en el engranaje más pequeño. Se podrían llenar varios libros para iluminar todos los aspectos que Microsoft lleva a cabo para proteger los datos. La seguridad no es en absoluto una caja negra en la que simplemente tengo que confiar sin comprobarla ni controlarla.

Existen amplias auditorías e informes al respecto, que crean una gran transparencia. Volveremos sobre este punto más adelante. Nos centraremos aquí en los puntos más importantes y los compararemos con las operaciones tradicionales de TI: seguridad física en el centro de datos; diseño y operaciones de seguridad; protección de la infraestructura de TI; supervisión y registro; gestión de actualizaciones; antimalware; y gestión de identidades y acceso de usuarios.

Si hoy dirijo una sala de ordenadores, tengo que preguntarme si he pensado en todo y si se han considerado todos los escenarios de un fallo de alimentación, refrigeración, edificio, etc.

Tengo que mantener constantemente los equipos, dejar entrar a los técnicos en mi centro de datos y hacer una evaluación de riesgos. Recientemente también para una pandemia. El esfuerzo necesario para explotar un centro de datos de forma adecuada y segura aumenta constantemente, ya que la necesidad de protección y la importancia de los datos informáticos también crecen.

Para entrar en un centro de datos de Microsoft, es necesario pasar por varias fases de control, que incluyen la detección de metales en todo el cuerpo y comprobaciones de seguridad adicionales de los datos personales. Este procedimiento puede durar hasta 45 minutos.

La seguridad del perímetro se construye en varios niveles como pieles de cebolla, garantizando así que no se permita la entrada a ninguna persona no autorizada. El personal de seguridad patrulla regularmente y las alarmas sísmicas y cámaras de vídeo vigilan el edificio.

Microsoft opera centros de datos en 58 regiones de todo el mundo y cada región cuenta con varios centros de datos. Esto permite una disponibilidad del 99,9% como mínimo para una sola máquina virtual, lo que a su vez contribuye al objetivo de protección de la disponibilidad. En caso de desastre, el uso de la redundancia local y geográfica permite garantizar siempre el funcionamiento de SAP en todos los escenarios posibles e imposibles.

Diseño y operaciones de seguridad

Un importante principio operativo que Microsoft sigue a la hora de endurecer sus servicios en la nube es asumir una intrusión. Ya en el desarrollo de nuevos servicios, una gran parte se invierte en el diseño de medidas preventivas, con lo que se persigue directamente la seguridad por diseño.

La prevención es muy importante, pero es sólo el principio de una estrategia de seguridad eficaz, por lo que Microsoft asume que los atacantes pueden entrar. Por eso es aún más importante, además de la prevención, minimizar el impacto del ataque y detectarlo rápidamente y reducir al mínimo el tiempo de reacción de una contramedida.

Las estrategias y tecnologías de prevención de la seguridad no pueden garantizar que no se produzca un ataque. Es más probable que una empresa ya esté comprometida pero que aún no se haya detectado al atacante. Esto significa que la estrategia de seguridad debe cambiar fundamentalmente en consecuencia y moverse más en la dirección de la detección de ataques.

Para ello, Microsoft utiliza el concepto de "Equipo Rojo" (ataque) y "Equipo Azul" (defensa). El Equipo Rojo es un grupo de hackers de Microsoft que se centran en irrumpir en la infraestructura y la plataforma de Microsoft.

Se llevan a cabo ataques persistentes selectivos contra los servicios. El equipo azul está formado por la organización de seguridad, que se encarga de responder a los incidentes de seguridad y opera 24 horas al día, 7 días a la semana en todo el mundo.

Detecta los ataques y los repele, independientemente de si el ataque ha sido realizado por el equipo rojo o por un atacante real. Este concepto lleva a la organización de seguridad a estar permanentemente en alerta y a formarse y mejorar continuamente.

Son muy pocos los clientes que cuentan con medidas de supervisión tan exhaustivas en las operaciones de sus centros de datos, por no hablar de un equipo de respuesta de seguridad que también esté disponible las 24 horas del día y pueda reaccionar adecuadamente.

A menudo vemos un mosaico de aplicaciones y medidas que no funcionan de extremo a extremo. Introducir un sistema de gestión de eventos e información de seguridad (SIEM) o un sistema de detección y prevención de intrusiones (IDS/IPS) no significa que a partir de ahora esté a salvo.

Los registros acumulados deben evaluarse y valorarse sistemáticamente, y las medidas resultantes deben reimplantarse en métricas. Esto cuesta tiempo y recursos. Microsoft lo garantiza para la capa de infraestructura.

Vigilancia de la seguridad

Dado que Microsoft es responsable de la infraestructura y los centros de datos subyacentes, el cliente también debe someter sus propios servidores y aplicaciones al concepto de detección continua en el concepto de "responsabilidad compartida". Para ello, Microsoft ofrece los tres servicios Azure Monitor, Azure Security Center y Azure Sentinel.

Azure Monitor es la clásica monitorización de infraestructuras que captura parámetros típicos como CPU, RAM, disco, disponibilidad, red, etc. Se puede ampliar de forma flexible e incluso ofrece integración con SAP Hana, lo que permite supervisar los parámetros específicos de una base de datos.

Azure Security Center le ofrece una vista centralizada del estado de seguridad de sus recursos y de las configuraciones de los controles de seguridad establecidos para protegerlos. Esto le permite detectar amenazas más rápidamente y responder con mayor eficacia. Las API Rest admiten la integración con los sistemas existentes y se pueden recopilar y analizar diversas fuentes de datos.

Azure Sentinel es un SIEM (Security Information and Event Management) que ayuda a detectar y prevenir amenazas antes de que se produzcan daños. Correlaciona todos los registros de su entorno de TI y utiliza algoritmos basados en IA para reaccionar de forma más rápida e inteligente.

Tan importantes como la protección y la detección perimetrales son las actualizaciones y los parches periódicos. Para ello, Microsoft ofrece Azure Update Manager y Azure Automation. Los parches son un mal necesario que a los clientes les gusta evitar porque implica esfuerzo y tiempos de inactividad de los sistemas SAP.

A través de Azure Automation, pudimos automatizar casi por completo el proceso de actualización en la plataforma Azure para los sistemas Suse Linux y Windows.

Incluso el arranque y la parada de la pila SAP Basis y la base de datos están integrados en este proceso y permiten reducir el esfuerzo y los tiempos de inactividad. Actualmente, los parches de SAP siguen siendo manuales, ya que la aplicación se ve afectada en algunos casos y no hay forma de evitar las pruebas y el trabajo manual.

Protección contra malware y DDoS

De la gama de protección contra malware, me gustaría destacar un servicio muy interesante que añade valor real a un escenario de amenazas masivas.

Azure Advanced Threat Protection (ATP) es una solución de seguridad basada en la nube que utiliza Active Directory para identificar, detectar e investigar amenazas avanzadas, identidades comprometidas y acciones internas maliciosas dirigidas a su organización. Basándose en los registros de AD, las anomalías y los comportamientos maliciosos pueden detectarse y evitarse en una fase temprana.

Azure dispone de un sistema de defensa para proteger contra ataques DDoS a la plataforma y los servicios Azure. La protección está diseñada para detectar ataques generados tanto desde fuera como desde dentro de la plataforma.

La Protección DDoS Básica se habilita automáticamente como parte de la plataforma Azure. Azure DDoS Protection Basic proporciona una supervisión continua del tráfico con detección casi en tiempo real de un ataque DDoS sin necesidad de intervención y lo evita.

Las métricas inteligentes aprenden los recursos y la configuración del entorno del cliente, así como los patrones de las aplicaciones, para evitar falsas alarmas.

Gestión de identidades

La identidad es una capa crucial para la seguridad. La tendencia es considerarla el principal perímetro de seguridad. Se trata de un cambio con respecto al enfoque tradicional de la seguridad de la red, ya que los accesos son cada vez más porosos y los permisos deben definirse de forma más precisa y segura.

Por lo general, los empleados de Microsoft no tienen acceso a los datos de los clientes. En el caso del soporte, el cliente puede decidir si un empleado tiene acceso bajo supervisión o no. Esto significa que el cliente tiene un control total sobre quién puede hacer qué.

La herramienta más potente para aplicar roles y permisos es el conocido y probado Azure Active Directory. El eje de la supervisión de identidades es Azure AD, que está integrado y puede utilizarse en todos los servicios de Azure.

Azure-AD permite proteger la identidad, gestionar privilegios, definir y revisar el acceso y establecer una autenticación global multifactorial. La sincronización con un AD local es sencilla, lo que permite una integración y migración a la nube rápidas y sencillas.

Con Role-Based-Access-Control (RBAC), las autorizaciones pueden definirse de forma muy precisa por servicio y asignarse a los empleados según su función. El autoservicio de restablecimiento de contraseñas (SSPR) integrado puede reducir los costes de la asistencia de primer nivel.

Abrace

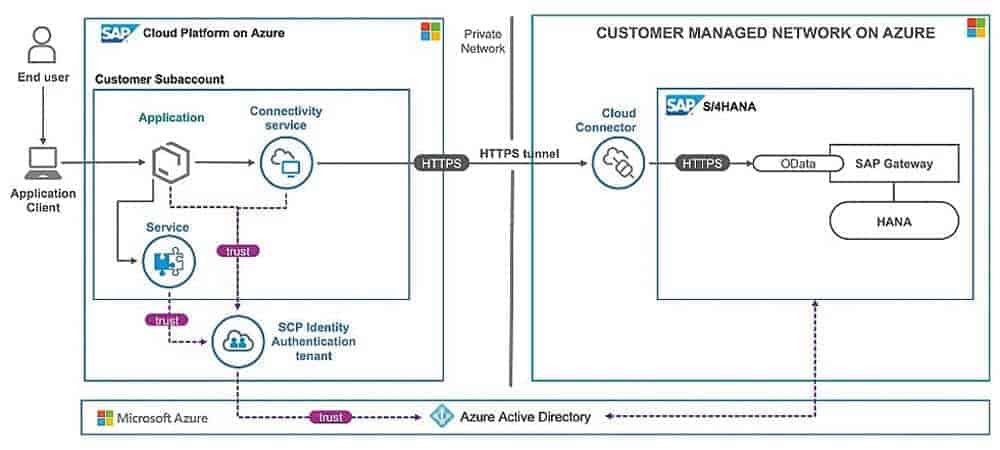

El programa Embrace entre Microsoft y SAP permite ahora configurar la gestión de usuarios y autenticarlos casi sin fisuras entre ambos mundos.

El inicio de sesión único (SSO) con Azure-AD permite a los usuarios saltar de una aplicación a otra sin interrupciones. Esto aumenta enormemente la protección y la usabilidad.

Azure Networking proporciona la infraestructura para conectar de forma segura máquinas virtuales (VM) entre sí y con el mundo exterior. Por definición, cada cliente tiene su propio entorno privado de Azure Cloud (suscripción y arrendatario) que puede controlar.

Se pueden crear redes virtuales, configurar routers, establecer rangos de direcciones IP y conmutar conexiones y pasarelas VPN. Esto supone una separación lógica de otros clientes y un aislamiento de los datos.

Existe una amplia gama de servicios de red, como balanceadores de carga o servicios IDS/IPS, que también proporcionan fabricantes de terceros como Checkpoint o Cisco en la plataforma Azure. Así, el cliente también puede encontrar y utilizar sus herramientas conocidas.

Generalmente, cuando el tráfico de red sale de una ubicación, es cifrado y protegido por Microsoft para que no se pueda acceder a él desde el exterior. Con el clásico túnel de sitio a sitio o de cliente a sitio mediante VPN IPsec/IKE, se pueden establecer conexiones seguras entre la red del cliente y Azure. Los routers Express ofrecen otra opción.

Son una conexión privada a través de la cual los proveedores de servicios del cliente conmutan una línea directamente a la región Azure correspondiente, comparable a MPLS. Esto garantiza el ancho de banda, la latencia y la disponibilidad. Microsoft mantiene muchas peerings diferentes con los proveedores de servicios más comunes.

Los datos se almacenan en Azure en diferentes medios de almacenamiento que siempre están lógicamente separados de otros clientes. Microsoft garantiza que los datos están separados, cifrados, son redundantes y se destruyen de forma segura cuando no se utilizan.

Por defecto, todos los datos de todas las clases de almacenamiento se cifran siempre con AES-256. Especialmente en el caso de los archivos Blob y Azure, los clientes pueden gestionar ellos mismos la clave mediante Azure Key Vault, una caja fuerte de claves privadas.

Gracias a la redundancia de almacenamiento estándar de Azure, los datos del cliente siempre se almacenan localmente en un centro de datos en tres copias. Este concepto se denomina Locally-Redundant-Storage (LRS) y ofrece una disponibilidad de los objetos del 99,99999999999 por ciento (once nueves) a lo largo de un año determinado.

Zone-Redundant Storage (ZRS) distribuye de forma sincrónica los datos en tres Azure Availability Zones (centros de datos) de una región. De este modo, la disponibilidad puede aumentar hasta doce nueves después del punto decimal. Si esto no es suficiente, puede hacer que sus datos se reflejen en otra región (país), lo que entonces se denomina Geo-Redundant Storage (GRS).

Cumplimiento

Con más de 90 certificaciones de conformidad, Microsoft tiene en su repertorio casi todos los certificados y requisitos del sector para satisfacer las exigencias de clientes y gobiernos.

Veamos las más importantes para el mercado alemán y las operaciones de SAP: Las series de certificaciones ISO 27001 e ISO 27018 se consideran ahora estándar para hosters y proveedores en la nube.

La norma ISO 27001 define un sistema adecuado de gestión de la seguridad de la información y cómo se gestiona la seguridad de la información. La norma ISO 27018 describe el tratamiento de datos personales en la nube. La certificación C5 de la Oficina Federal Alemana de Seguridad de la Información (BSI) también se implantó específicamente para la región alemana.

La normativa GDPR aplicable es cumplida por Microsoft en varios niveles a través de diversas medidas y es definitivamente preferible en términos de nivel al propio centro de datos de la empresa.

Habrá que esperar a ver cómo acaba el debate a escala europea sobre la Ley de la Nube y la consiguiente falta de convergencia con el RGPD. Hay primeros rayos de esperanza en forma de proyecto de ley, que, sin embargo, debe ser examinado más a fondo por los Estados federales.

Si existe preocupación por la Ley de la Nube, recomendamos claramente el uso de la encriptación, como se ha mencionado anteriormente, para contrarrestar el escenario de que las autoridades estadounidenses accedan a los datos de ciudadanos y empresas estadounidenses.

Esto garantiza que el funcionamiento seguro de los sistemas SAP en la nube Azure es posible en principio. Tras más de tres años de funcionamiento de sistemas SAP y no SAP en Azure, podemos afirmar que la plataforma Azure representa definitivamente una ganancia en seguridad y disponibilidad para los clientes. Debido al gran número de medidas de seguridad que son estándar en Azure Cloud, el nivel de seguridad ya se ha incrementado significativamente.

Las exhaustivas auditorías y certificaciones garantizan un desarrollo permanente de la seguridad, reducen los costes propios y permiten destinar el presupuesto de seguridad a proyectos informáticos innovadores.

Conclusión:

Después de más de tres años de ejecutar sistemas SAP y no SAP en Azure, podemos decir que la plataforma Azure es definitivamente una ganancia de seguridad y disponibilidad para los clientes. Debido al gran número de medidas de seguridad que son estándar en la nube Azure, el nivel de seguridad ya se ha incrementado significativamente. Las amplias auditorías y certificaciones garantizan un desarrollo permanente de la seguridad y reducen los costes propios de la empresa, lo que permite utilizar el presupuesto de seguridad para proyectos de TI innovadores.